UFW v skutočnosti predstavuje nekomplikovaný firewall a nie firewall Ubuntu, ako verí veľa ľudí. Tento názov odráža skutočnosť, že konfigurácia je prekvapivo ľahká. Väčšine používateľov bude stačiť nastaviť doslova tri možnosti, kým budú relatívne v bezpečí. Tí, ktorí chcú nastaviť niektoré pokročilé možnosti konfigurácie, nebudú musieť robiť viac ako úpravy textového súboru. Zatiaľ čo vývojári projektov Ubuntu pôvodne navrhli tento konkrétny softvér brány firewall, ufw je k dispozícii aj v mnohých iných distribúciách. Používatelia systémov Debian, Arch, Linux Mint, Lubuntu a Xubuntu ju už pravdepodobne majú nainštalovanú.

Problém je v tom, že ho má zapnutých pomerne málo používateľov. Zatiaľ čo používatelia už nemusia priamo pracovať s iptables, Ubuntu núti ufw predvolene vypnúť. Mnoho implementácií Debianu nemá ani predvolene nainštalované balíčky. Dobrá správa je, že každý, kto má čo i len najmenšie skúsenosti s terminálom, môže svoj systém zatvrdiť.

Metóda 1: Zapnutie UFW z príkazového riadka

Predtým, ako sa pokúsite nainštalovať samostatne, predpokladajme, že máte nainštalovaný balík ufw. Tieto príkazy spustite skôr ako čokoľvek iné. Ak sa v polovici vyskytnú nejaké chyby, môžete sa kedykoľvek bez problémov vrátiť späť a nainštalovať balíčky ufw neskôr.

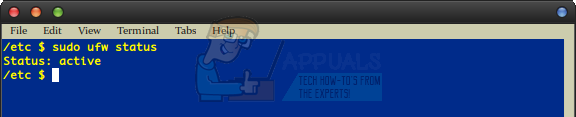

Ak pracujete zo štandardného používateľského účtu, spustite ho sudo ufw povoliť a ak sa zobrazí výzva, zadajte svoje heslo správcu. Mali by ste byť informovaní, že ufw je povolený a bude sa spúšťať automaticky pri štarte. Bež sudo ufw status pre istotu. Mali by ste dostať jeden riadok výstupu, ktorý bude čítať stav: aktívny a po ňom už nič.

Na druhej strane vám mohlo byť povedané, že ufw nie je nainštalovaný. Používatelia distribucií založených na apt, ako je Debian, by mali bežať sudo apt-get nainštalovať ufw . Možno budete chcieť bežať sudo apt-get aktualizácia a potom sudo apt-get upgrade aby ste sa uistili, že sú vaše ostatné balíky pri inštalácii v poriadku. Používatelia Arch Linuxu budú musieť bežať sudo pacman -Syu ak si chcú dať svoje zásielky do poriadku a potom sudo pacman -S ufw nainštalovať ufw, ale všetci používatelia budú môcť potom pokračovať ako zvyčajne. Postupujte podľa vyššie uvedených krokov a uistite sa, že je spustený sudo ufw povoliť vracia vyššie uvedené „ Stav: aktívny ”Riadok.

Metóda 2: Zaslanie UFW základnej sady pravidiel

Nástroje brány firewall používajú sadu pravidiel na kontrolu, či majú prijímať pakety odoslané do vášho počítača v sieti. Takmer určite budete chcieť tieto dva príkazy spustiť ďalej:

sudo ufw predvolene povoliť odchádzajúce

sudo ufw predvolene odmietnuť prichádzajúce

To zaisťuje, že ufw vám vždy umožňuje odosielať odchádzajúce prenosy na sieťový adaptér, čo je dôležité, ak vykonávate akýkoľvek druh práce online. Prirodzene by ste nemali považovať žiadnu odchádzajúcu žiadosť za nebezpečnú. Toto tiež zakazuje prichádzajúce žiadosti o spôsobenie akejkoľvek škody, čo je správne nastavenie pre takmer všetkých domácich a podnikových používateľov. Ani väčšina hráčov, ktorí hrajú intenzívne online tituly FPS, by nemala potrebovať nič viac. Väčšina ľudí sa tu môže zastaviť, pokiaľ spustený stav sudo ufw stále vráti povolenú správu aj po reštartovaní počítača. Proces konfigurácie neznamená nič iné. Používatelia s akýmkoľvek typom ssh alebo pokročilými sieťovými cieľmi musia ísť ďalej.

Metóda 3: Pokročilé možnosti konfigurácie UFW

Väčšina používateľov nebude musieť čítať ďalej, ale pre niektorých môžu byť tieto pravidlá užitočné. Napríklad, ak potrebujete povoliť pripojenia tcp na spoločnom porte 80, môžete spustiť:

sudo ufw povoliť 80 / tcp

Môžete tiež použiť sudo ufw povoliť z ###. ##. ##. ## / ## so skutočnou IP adresou a skutočným číslom podsiete za lomítkom. Majte na pamäti, že 80 je platné číslo pre toto použitie, ak nad ním potrebujete vykonávať sieťové pripojenie. Pomocou niečoho podobného sudo ufw povoliť http / tcp je tiež platný a môže byť potrebný v situácii na serveri, ale tým sa skutočne začne otvárať plechovka červov, pokiaľ to umožňuje rôzne typy pripojení.

Jedno z najpopulárnejších nastavení je sudo ufw povoliť 22 , ktorý otvára port pre ssh pripojenia. Niektorí používatelia to namiesto toho frázujú ako sudo ufw povoliť ssh , ktorý funguje rovnako dobre. Aj keď niektorí sprievodcovia môžu vyžadovať pridanie oboch riadkov, vo väčšine prípadov je to zbytočné a môže to nakoniec len prispieť k zbytočnému množstvu režijných nákladov.

Ak chcete v budúcnosti odstrániť jedno zo svojich pravidiel, môžete jednoducho spustiť príkaz sudo ufw delete a za ním názov pravidla. Napríklad sudo ufw vymazať povoliť 80 / tcp by vypol jeden z príkladov, ktoré sme uviedli vyššie.

Teraz, keď bežíte sudo ufw stav verbose Ak ste vytvorili ďalšie pravidlá, môže sa vám zobraziť oveľa úplnejšia tabuľka. Ak chcete niekedy v budúcnosti zakázať bránu firewall, môžete spustiť sudo ufw disable, ale existuje len veľmi málo situácií, kedy by ste to museli urobiť.

Príležitostne môžete zistiť, že sa vyskytnú chyby vypršania platnosti brány 504, ak týmto spôsobom chránite server pomocou protokolu ufw. Ak je to tak, môže pomôcť zmena poradia niekoľkých pravidiel. Pred odmietnutím pravidiel je potrebné zadať pravidlá povolenia, pretože pri analýze zoznamu z bezpečnostných dôvodov ufw vždy hľadá prvú zhodu. Vymazať dvojicu pravidiel a potom ich pridať späť zadaním sudo ufw predvolene povoliť tento problém by mal vyriešiť prvý riadok. Možno budete chcieť dodatočne odstrániť všetky duplicitné riadky aj z dôvodu výkonnosti.

Bež sudo ufw verbose a venujte osobitnú pozornosť tomu, v akom poradí sú vaše riadky DENY IN a ALLOW IN. Ak máte na spoločnom porte niečo ako 80 alebo 22, v ktorom je pred ďalšími odkazmi na tieto porty nápis DENY IN a Anywhere v grafe. pokúša sa zablokovať spojenia skôr, ako majú možnosť sa cez ne dostať. Ich zmena poradia problém vyrieši. Ak v prvom rade uvediete tieto príkazy do správneho poradia, pomôže vám to zabrániť neskorším problémom.

Používatelia so zvýšeným oprávnením root nebudú musieť v skutočnosti pred každým príkazom používať sudo. Ak sa vám v tejto súvislosti zobrazuje nejaká chyba, môže to byť váš problém. Skontrolujte koniec výzvy a zistite, či máte pred kurzorom # alebo $. Používatelia servera tcsh, ktorí majú na výzvu iba%, by mali spustiť stránku whoami, aby zistili, ako akého používateľa používajú.

Bežní používatelia, ktorí bežia sudo ufw stav verbose s najväčšou pravdepodobnosťou po ich výzve ešte stále dostane pomerne malú spätnú väzbu. Pravdepodobne jednoducho uvidíte ten istý riadok, ktorý ste mali predtým.

Je to preto, že títo používatelia jednoducho pracujú s veľmi malým počtom pravidiel. V súvislosti s týmito pravidlami však môže byť dôležitá opatrnosť. Zatiaľ čo ufw default príkaz vám navyše umožňuje použiť parameter reject, môžete sa veľmi ľahko uzamknúť mimo svoju vlastnú štruktúru súkromného servera alebo robiť nejaké ďalšie podivné veci. Ak potrebujete mať sudo ufw povoliť ssh alebo iné podobné riadky v sade pravidiel, toto je potrebné vykonať skôr, ako použijete predvolené pravidlá odmietnutia alebo odmietnutia.

Aj keď existujú niektoré grafické nástroje, ako napríklad Gufw a kmyfirewall na báze Qt, je ľahké konfigurovať ufw z príkazového riadku, takže ich skutočne nebudete potrebovať. Ak potrebujete namiesto toho priamo upravovať konfiguračné súbory, použite  príkazom prejdite do správneho adresára a potom použite sudo nanofw upraviť. Možno budete tiež chcieť pôvodne použiť viac ufw alebo menej ufw na jednoduché prezeranie textu pred vykonaním akýchkoľvek zmien.

príkazom prejdite do správneho adresára a potom použite sudo nanofw upraviť. Možno budete tiež chcieť pôvodne použiť viac ufw alebo menej ufw na jednoduché prezeranie textu pred vykonaním akýchkoľvek zmien.

Vývojári si skutočne našli čas a poskytli príslušné komentáre, aby ste sa pri ich úpravách nestratili. Ak to však budete potrebovať, môžete ich odstrániť.

5 minút čítania