Oracle VirtualBox

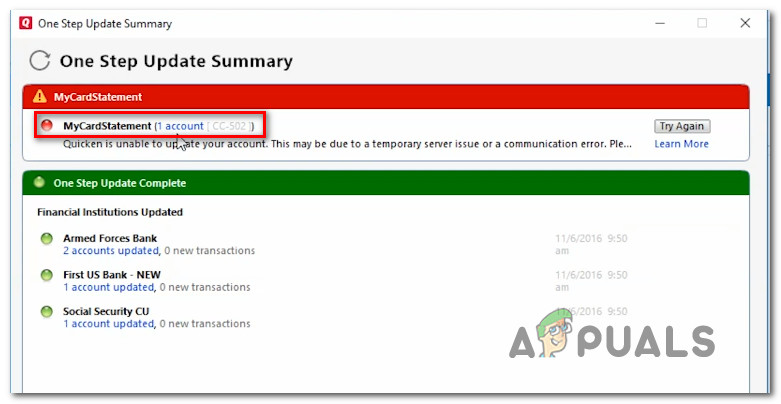

Zraniteľnosť nulového dňa vo VirtualBoxe verejne zverejnil nezávislý výskumník zraniteľností a zneužívajúci vývojár Sergey Zelenyuk. VirtualBox je slávny virtualizačný softvér otvoreného zdroja, ktorý vyvinula spoločnosť Oracle. Táto nedávno objavená chyba zabezpečenia umožňuje škodlivému programu uniknúť z virtuálneho počítača a potom spustiť kód v operačnom systéme hostiteľského počítača.

Technické detaily

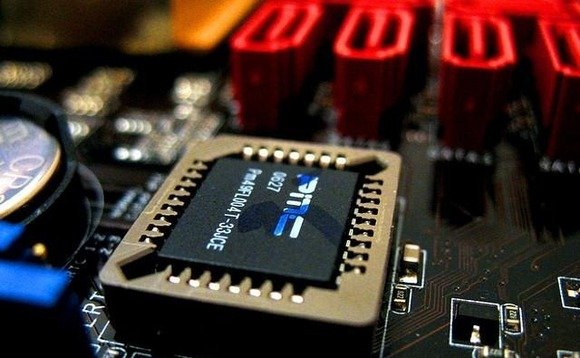

Táto chyba sa zvyčajne vyskytuje z dôvodu problémov s poškodením pamäte a ovplyvňuje sieťovú kartu Intel PRO / 1000 MT Desktop (E1000), keď je nastaveným sieťovým režimom NAT (Network Address Translation).

Problém býva nezávislý od typu OS, ktorý používa hostiteľ a virtuálne stroje, pretože sa nachádza v zdieľanom kódovom základe.

Podľa technického vysvetlenia tejto chyby popísané na GitHub, Chyba zabezpečenia ovplyvňuje všetky súčasné verzie VirtualBoxu a je prítomná v predvolenej konfigurácii Virtual Machine (VM). Zraniteľnosť umožňuje škodlivému programu alebo útočníkovi s právami správcu alebo rootovi v hosťovskom operačnom systéme spustiť a uniknúť ľubovoľnému kódu v aplikačnej vrstve hostiteľského operačného systému. Používa sa na spustenie kódu z väčšiny užívateľských programov s najmenšími oprávneniami. Zelenyuk povedal: „Model E1000 má zraniteľnosť umožňujúcu útočníkovi s oprávneniami root / administrátora v hosťovi uniknúť do hostiteľského kruhu 3. Potom môže útočník pomocou existujúcich techník eskalovať oprávnenie zvoniť na 0 pomocou / dev / vboxdrv.“ Bola zverejnená aj videoukážka útoku na Vimeo.

Možné riešenie

Pre túto chybu zabezpečenia zatiaľ nie je k dispozícii žiadna opravná aktualizácia. Podľa Zelenyuka je jeho zneužitie úplne spoľahlivé, čo uzavrel po testovaní na hosťoch Ubuntu verzie 16.04 a 18.04 × 86-46. Myslí si však tiež, že tento exploit funguje aj proti platforme Windows.

Aj keď je zneužitie, ktoré poskytuje, pomerne ťažké, nasledujúce vysvetlenie, ktoré poskytuje, môže pomôcť tým, ktorí chcú, aby to fungovalo:

„Využitím je modul jadra Linuxu (LKM) na načítanie do hosťovského operačného systému. Prípad Windows by vyžadoval ovládač odlišujúci sa od LKM iba inicializačným wrapperom a volaniami API jadra.

Na zavedenie ovládača do oboch OS sú potrebné zvýšené oprávnenia. Je to bežné a nepovažuje sa to za neprekonateľnú prekážku. Pozrite sa na súťaž Pwn2Own, kde výskumník používa reťazce zneužitia: prehliadač otvoril škodlivú webovú stránku v hosťujúcom operačnom systéme, je vykonaný únik z karantény prehľadávača na získanie úplného prístupu zvonenia 3, zraniteľnosť operačného systému je využívaná na prípravu spôsobu zvonenia kde je všetko, čo potrebujete na útok na hypervízora z hosťujúceho OS. Najvýkonnejšie chyby zabezpečenia hypervisora sú určite tie, ktoré je možné zneužiť z krúžku hostí 3. Vo VirtualBoxe je tiež taký kód, ktorý je dosiahnuteľný bez oprávnení root root a väčšinou ešte nie je auditovaný.

Využitie je stopercentne spoľahlivé. Znamená to, že to funguje vždy alebo nikdy kvôli nesprávnym binárnym súborom alebo z iných, rafinovanejších dôvodov, ktoré som nezohľadnil. Funguje minimálne na hostí Ubuntu 16.04 a 18.04 x86_64 s predvolenou konfiguráciou. “

Zelenyuk sa rozhodol ísť na verejnosť s týmto najnovším objavom zraniteľnosti, pretože bol v „nesúhlase s [súčasným stavom infoseku, najmä čo sa týka bezpečnostného výskumu a chyby,“ ktorému čelil minulý rok, keď zodpovedne nahlásil chybu VirtualBoxu Oracle. Vyjadril tiež svoju nespokojnosť s tým, ako sa na trh uvádza proces uvoľnenia zraniteľnosti a ako sa na nich každoročne na konferenciách upozorňuje bezpečnostnými výskumníkmi.

Aj keď pre túto chybu zabezpečenia zatiaľ nie je k dispozícii žiadna opravná aktualizácia, používatelia sa môžu proti nej chrániť zmenou sieťovej karty z virtuálnych strojov na Paravirtualized Network alebo PCnet.