Obrázok prevzatý z Bleeping Computer

Typ súboru Windows „.SettingContent-ms“, ktorý bol pôvodne predstavený v systéme Windows 10 v roku 2015, je zraniteľný pri vykonávaní príkazov pomocou atribútu DeepLink v jeho schéme, čo je samotný jednoduchý dokument XML.

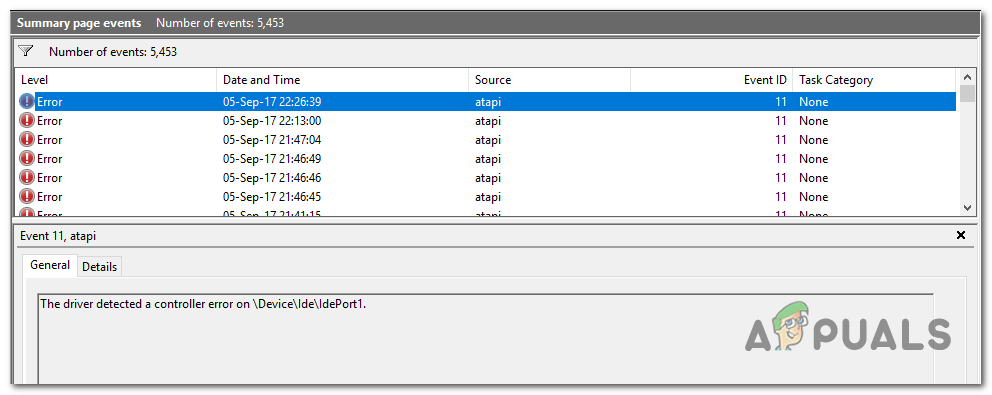

Matt Nelson z SpectreOps objavil a nahlásil zraniteľnosť, ktorú môžu útočníci použiť na ľahké užitočné zaťaženie na získanie prístupu, simulovanú aj v tomto videu

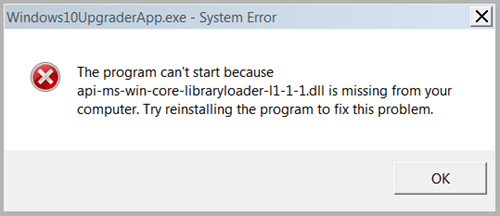

Útočníci môžu pomocou súboru SettingContent-ms sťahovať súbory z internetu, čo zvyšuje niekoľko možností vážneho poškodenia, pretože sa dajú použiť na sťahovanie súborov, ktoré umožňujú vzdialené spustenie kódu.

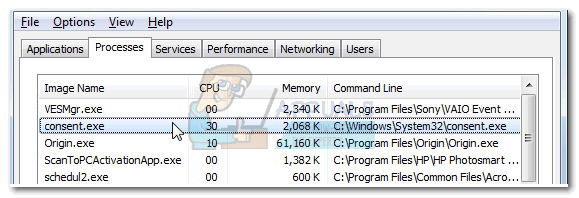

Aj keď je povolené pravidlo blokovania OLE v Office 2016 a pravidlo vytvárania detských procesov ASR, útočník sa môže vyhnúť bloku OLE prostredníctvom súborov .SettingsContent-ms v kombinácii s cestou na bielom zozname v priečinku Office, môžu útočníkovi umožniť obísť tieto ovládacie prvky a vykonať ľubovoľné príkazy, ako Matt demonštroval na blogu SpectreOps pomocou súboru AppVLP.

Úžitkové zaťaženie úniku OLE / ASR - SpectreOps

V predvolenom nastavení sú dokumenty balíka Office označené ako MOTW a otvárajú sa v chránenom zobrazení. Existujú určité súbory, ktoré stále umožňujú OLE a chránené zobrazenie ich nespúšťa. V ideálnom prípade by súbor SettingContent-ms nemal spúšťať žiadny súbor mimo C: Windows ImmersiveControlPanel.

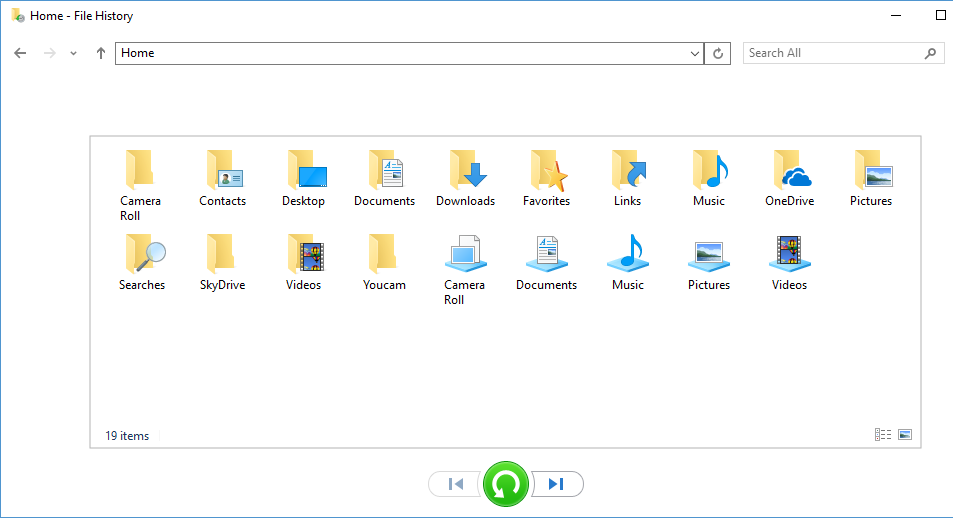

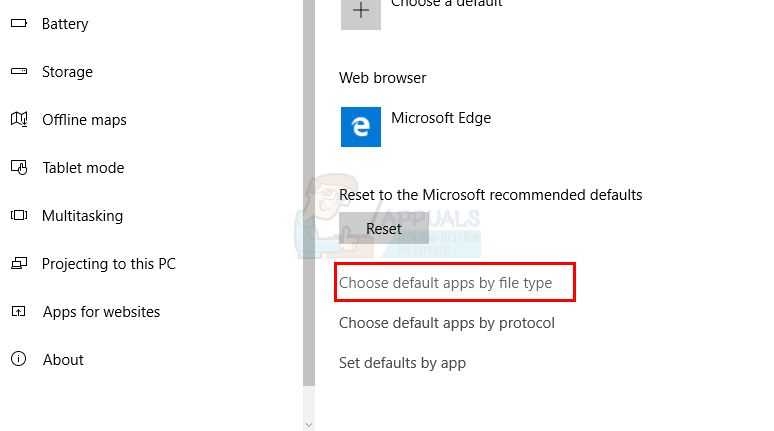

Matt tiež navrhuje kastráciu formátov súborov zabitím ich obslužných rutín nastavením „DelegateExecute“ prostredníctvom editora registra v HKCR: SettingContent Shell Open Command, aby boli opäť prázdne - však neexistuje záruka, že to neporuší Windows predtým, ako sa o to pokúsite, by mal byť vytvorený bod obnovenia.