Vývoj škodlivého softvéru

Spoločnosť Kybernetická bezpečnosť ESET objavila, že známa a nepolapiteľná hackerská skupina nenápadne nasadila malware, ktorý má niektoré konkrétne ciele. Malvér využíva zadné vrátka, ktoré v minulosti prešli pod radarom. Softvér navyše vykonáva niekoľko zaujímavých testov, aby sa ubezpečil, že je zameraný na aktívne používaný počítač. Ak malware nezistí aktivitu alebo nie je spokojný, jednoducho sa vypne a zmizne, aby udržal optimálnu tajnosť a vyhýbal sa možnej detekcii. Nový malware hľadá dôležité osobnosti v rámci mechanizmov štátnej správy. Jednoducho povedané, malware sa dostane za diplomatmi a vládnymi oddeleniami z celého sveta

The Ke3chang Zdá sa, že pokročilá skupina pretrvávajúcich hrozieb sa znovu objavila vďaka novej zameranej hackerskej kampani. Skupina úspešne rozbieha a spravuje kampane v oblasti počítačovej špionáže minimálne od roku 2010. Činnosti a využitie tejto skupiny sú pomerne efektívne. V kombinácii so zamýšľanými cieľmi sa zdá, že skupinu sponzoruje národ. Najnovší kmeň malvéru nasadený Ke3chang skupina je dosť prepracovaná. Rovnako boli dobre navrhnuté aj predtým nasadené trójske kone na diaľku a ďalší malware. Nový malware však ide nad rámec slepej alebo hromadnej infekcie cieľových strojov. Namiesto toho je jeho správanie celkom logické. Malvér sa pokúša potvrdiť a autentifikovať identitu cieľa a stroja.

Výskumníci v oblasti kybernetickej bezpečnosti v spoločnosti ESET identifikujú nové útoky spoločnosti Ke3chang:

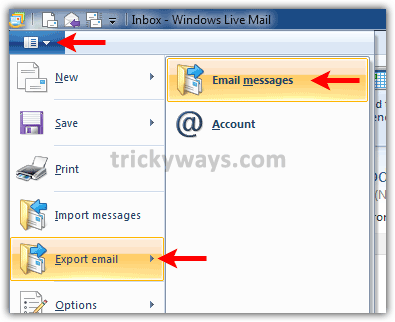

Pokročilá skupina perzistentných hrozieb Ke3chang, ktorá je aktívna minimálne od roku 2010, je označovaná aj ako APT 15. Populárna slovenská antivírusová, firewallová a ďalšia spoločnosť ESET zaoberajúca sa kybernetickou bezpečnosťou identifikovala potvrdené stopy a dôkazy o aktivitách skupiny. Vedci z ESET-u tvrdia, že skupina Ke3chang používa svoje osvedčené a dôveryhodné techniky. Malvér bol však výrazne aktualizovaný. Navyše, tentoraz sa skupina pokúša využiť nový zadný vrátnik. Doteraz neobjavený a neohlásený zadný vrátok je predbežne prezývaný Okrum.

Vedci z ESETu ďalej naznačili, že ich interné analýzy naznačujú, že skupina ide po diplomatických orgánoch a iných vládnych inštitúciách. Mimochodom, skupina Ke3chang bola mimoriadne aktívna pri uskutočňovaní sofistikovaných, cielených a pretrvávajúcich kampaní v oblasti kybernetickej špionáže. Skupina sa tradične vydala za vládnymi úradníkmi a významnými osobnosťami, ktoré s vládou spolupracovali. Ich aktivity boli pozorované v krajinách po celej Európe a Strednej a Južnej Amerike.

Nový malware Okrum používaný skupinou Ke3chang na zacielenie diplomatov https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) 18. júla 2019

Záujem a zameranie spoločnosti ESET naďalej zostávajú v skupine Ke3chang, pretože skupina bola dosť aktívna v domovskej krajine spoločnosti, na Slovensku. Ďalšími obľúbenými cieľmi skupiny sú však Belgicko, Chorvátsko, Česká republika v Európe. Je známe, že skupina sa zamerala na Brazíliu, Čile a Guatemalu v Južnej Amerike. Aktivity skupiny Ke3chang naznačujú, že by mohlo ísť o štátom sponzorovanú hackerskú skupinu s výkonnými hardvérovými a inými softvérovými nástrojmi, ktoré nie sú k dispozícii bežným alebo jednotlivým hackerom. Aj preto môžu byť posledné útoky súčasťou dlhodobej kampane na zhromažďovanie spravodajských informácií, poznamenala Zuzana Hromcová, výskumná pracovníčka spoločnosti ESET, „Hlavným cieľom útočníka je s najväčšou pravdepodobnosťou počítačová špionáž, preto si vybrali tieto ciele.“

Ako funguje malware Ketrican a Okrum Backdoor?

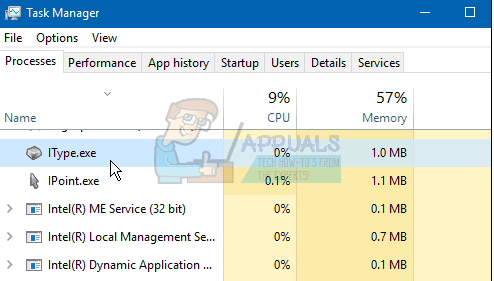

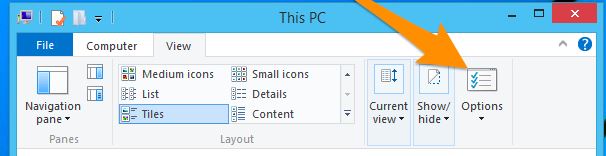

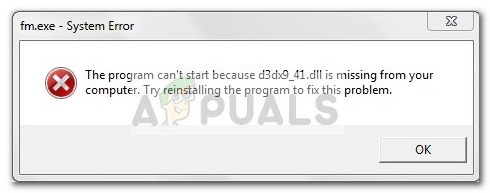

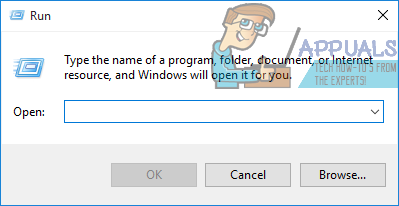

Malvér Ketrican a backdoor Okrum sú dosť prepracované. Vedci v oblasti bezpečnosti stále skúmajú, ako boli zadné vrátka nainštalované alebo spustené na cieľových počítačoch. Aj keď distribúcia zadných vrátok Okrum zostáva naďalej záhadou, ich fungovanie je ešte fascinujúcejšie. Backdoor Okrum vykonáva niektoré softvérové testy, aby potvrdil, že nefunguje v karanténe, čo je v podstate zabezpečený virtuálny priestor, ktorý výskumníci v oblasti bezpečnosti používajú na sledovanie správania škodlivého softvéru. Ak zavádzač nedosiahne spoľahlivé výsledky, jednoducho sa ukončí, aby sa zabránilo detekcii a ďalšej analýze.

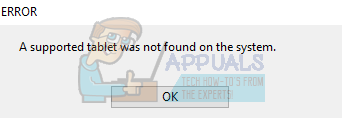

Docela zaujímavá je aj metóda Okrumových zadných vrátok, ktorá potvrdzuje, že beží na počítači pracujúcom v skutočnom svete. Nakladač alebo zadné vrátka aktivujú cestu na získanie skutočného užitočného zaťaženia po tom, čo najmenej trikrát kliknete na ľavé tlačidlo myši. Vedci sa domnievajú, že tento potvrdzujúci test sa vykonáva predovšetkým preto, aby sa zaistilo, že backdoor pracuje na skutočných, fungujúcich strojoch, a nie na virtuálnych strojoch alebo karanténe.

Akonáhle je nakladač spokojný, backdoor Okrum si najskôr udelí úplné oprávnenie správcu a zbiera informácie o infikovanom počítači. Obsahuje informácie ako názov počítača, používateľské meno, adresa IP hostiteľa a nainštalovaný operačný systém. Potom požaduje ďalšie nástroje. Aj nový malvér Ketrican je dosť prepracovaný a obsahuje mnoho funkcií. Má dokonca vstavaný downloader aj uploader. Nahrávací modul slúži na nenápadný export súborov. Nástroj na stiahnutie v rámci škodlivého softvéru môže vyžadovať aktualizácie a dokonca vykonávať zložité príkazy shellu, aby prenikol hlboko do hostiteľského počítača.

Stará škola zameraná na temný malware, ktorá podľa všetkého operuje mimo Číny, sa zameriavala na diplomatov s tým, čo podľa výskumníkov z Infosecu predstavuje skôr nezdokumentovaný zadný vrátok. Skupina Ke3chang, ktorá je aktívna už niekoľko rokov, sa už dlho venuje… https://t.co/n1TBoQ1pQX

- Register: Zhrnutie (@_TheRegister) 18. júla 2019

Vedci z spoločnosti ESET už skôr pozorovali, že zadné vrátka Okrum môžu dokonca nasadiť ďalšie nástroje, ako je Mimikatz. Tento nástroj je v podstate tajný keylogger. Môže sledovať a zaznamenávať stlačenia klávesov a pokúšať sa ukradnúť prihlasovacie údaje na iné platformy alebo webové stránky.

Vedci si mimochodom všimli niekoľko podobností v príkazoch, ktoré zadné vrátka Okrum a malvér Ketrican používajú na obídenie bezpečnosti, udelenie zvýšených oprávnení a vykonávanie iných nezákonných činností. Nezameniteľná podobnosť medzi nimi viedla vedcov k domnienke, že tieto dva typy spolu úzko súvisia. Ak to nie je dostatočne silná asociácia, obidva programy sa zameriavali na rovnaké obete, poznamenala Hromcova: „Spojili sme bodky, keď sme zistili, že zadný vrátok Okrum bol použitý na spustenie zadného vrátka Ketrican, zostaveného v roku 2017. Navyše , zistili sme, že niektoré diplomatické subjekty, ktoré boli ovplyvnené škodlivým softvérom Okrum a zadnými vrátkami Ketrican z roku 2015, boli ovplyvnené aj zadnými vrátkami Ketrican z roku 2017. “

Skupina AP3 Ke3chang zhodila zadnú bombu Okrum na diplomatické ciele https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 Cyber, Inc. (@ 420Cyber) 18. júla 2019

Dve súvisiace časti škodlivého softvéru, ktoré sú od seba vzdialené roky, a pretrvávajúce aktivity skupiny pokročilých pretrvávajúcich hrozieb Ke3chang naznačujú, že skupina zostala verná počítačovej špionáži. ESET je presvedčený, že skupina zdokonaľovala svoju taktiku a charakter útokov rástol v sofistikovanosti a účinnosti. Skupina zameraná na kybernetickú bezpečnosť zaznamenáva exploatácie tejto skupiny už dlho a bola vedenie podrobnej správy o analýze .

Pomerne nedávno sme informovali o tom, ako hackerská skupina opustila svoje ďalšie nelegálne aktivity online a sa začala zameriavať na počítačovú špionáž . Je dosť pravdepodobné, že hackerské skupiny by mohli v tejto činnosti nachádzať lepšie vyhliadky a odmeny. Vďaka útokom na štát, ktoré sú na vzostupe, by mohli podvodné vlády tiež tajne podporovať skupiny a ponúkať milosť výmenou za cenné štátne tajomstvá.