Kybernetická bezpečnosť ilustrácia

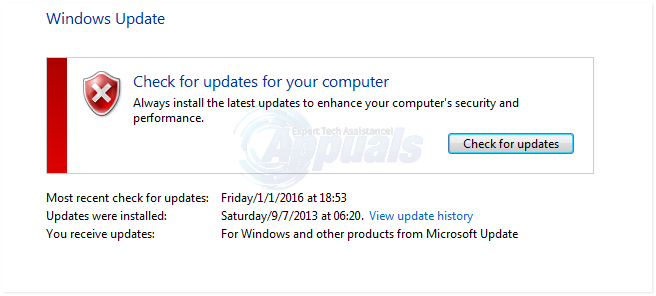

Spoločnosť Microsoft vydala pred dňom dôležitú aktualizáciu operačného systému (OS) Windows 10. Ani táto aktualizácia však nemá opravu na ochranu pred zaujímavou, jednoduchou a napriek tomu veľmi účinnou bezpečnostnou chybou. Táto chyba zabezpečenia existuje v rozšírenom plánovači úloh systému Windows 10. Ak dôjde k zneužitiu, program Plánovač úloh môže v podstate poskytnúť vykorisťovateľovi úplné oprávnenie správcu.

Hacker, ktorý sa volá online alias „SandboxEscaper“, zverejnil chybu. Zdá sa, že zneužitie má vážne bezpečnostné dôsledky v systéme Windows 10. Je zaujímavé, že hacker sa rozhodol zverejniť zneužitie nulového dňa na GitHub, úložisku softvérových nástrojov a vývojového kódu, ktoré spoločnosť Microsoft získala nedávno. Hacker dokonca vydal kód zneužitia Proof-of-Concept (PoC), ktorý slúži na zabezpečenie zraniteľnosti nulového dňa, ktorá ovplyvňuje operačný systém Windows 10.

Exploit spadá do kategórie nultých dní predovšetkým preto, že to Microsoft ešte musí uznať. Len čo si výrobca Windows 10 uvedomí, mal by ponúknuť opravu, ktorá zaplní dieru, ktorá existuje v Plánovači úloh.

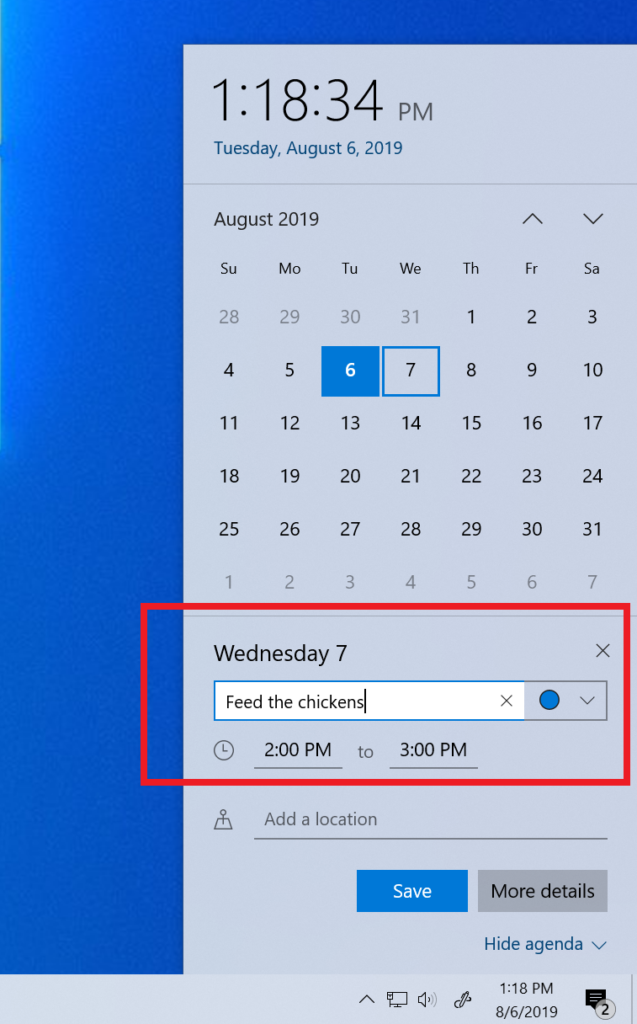

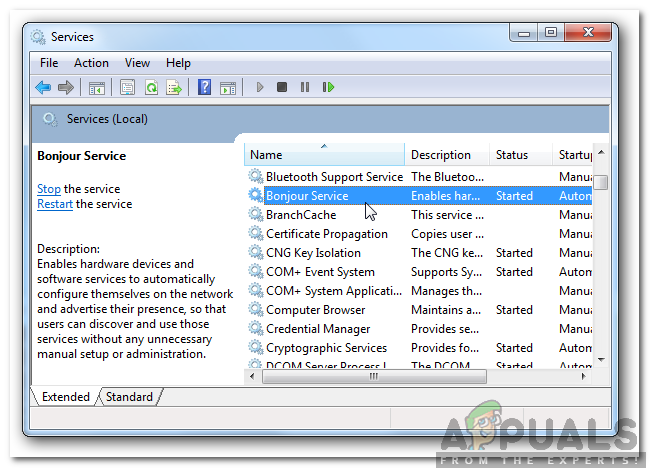

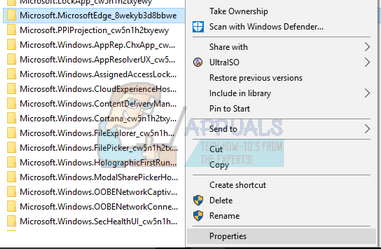

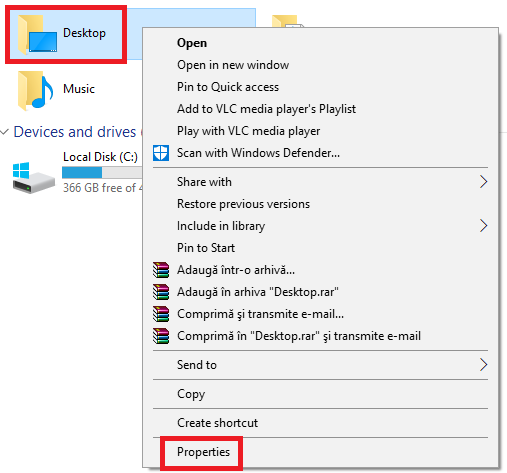

Plánovač úloh je jednou z hlavných súčastí operačného systému Windows, ktorá existuje od dôb Windows 95. Spoločnosť Microsoft neustále zdokonaľovala obslužný program, ktorý používateľom operačného systému v zásade umožňuje naplánovať spustenie programov alebo skriptov v preddefinovanom čase alebo po určených časových intervaloch. . Využitie zverejnené na GitHub využíva na registráciu úloh na serveri metódu „SchRpcRegisterTask“ v Plánovači úloh.

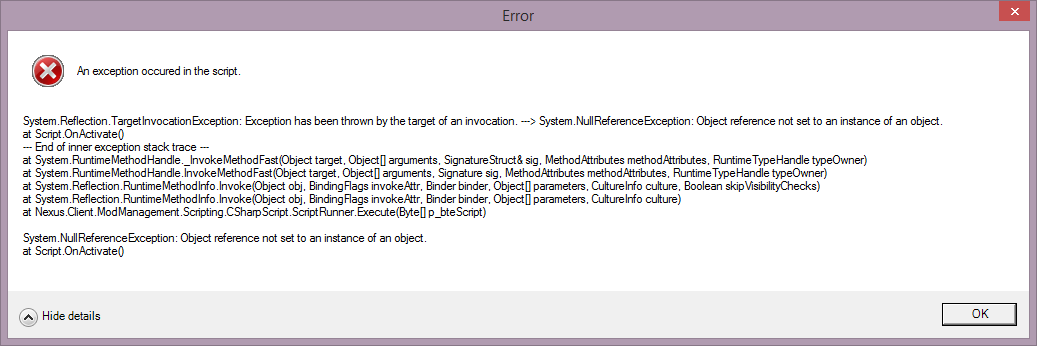

Z doposiaľ neznámych dôvodov program nekontroluje povolenia tak dôkladne, ako by mal. Môže sa teda použiť na nastavenie ľubovoľného povolenia DACL (zoznam podľa vlastného výberu prístupu). Program napísaný so škodlivým úmyslom alebo dokonca útočník s oprávneniami na nižšej úrovni môže spustiť poškodený súbor .job, aby získal oprávnenie „SYSTEM“. V zásade ide o prípad nesankcionovaného alebo neoprávneného problému s eskaláciou privilégií, ktorý môže potenciálne umožniť miestnemu útočníkovi alebo malvéru získať a spustiť kód s oprávneniami správcovského systému na cieľových počítačoch. Takéto útoky nakoniec útočníkovi udelia úplné oprávnenia správcu cieľového počítača so systémom Windows 10.

Používateľ Twitteru tvrdí, že overil zneužitie nulového dňa a potvrdil, že funguje v systéme Windows 10 x86, ktorý bol opravený najnovšou aktualizáciou z mája 2019. Používateľ navyše dodáva, že zraniteľnosť je možné ľahko a stopercentne zneužiť.

Môžem potvrdiť, že to funguje tak, ako to je, na plne opravenom systéme Windows 10 x86 (máj 2019). Súbor, ktorý predtým plne kontroloval iba SYSTÉM a TrustedInstaller, má teraz úplnú kontrolu nad obmedzeným používateľom systému Windows.

Funguje rýchlo a 100% času v mojom testovaní. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21. mája 2019

Ak to nie je dosť znepokojujúce, hacker tiež naznačil, že má v systéme Windows ďalšie 4 nezverejnené chyby nulového dňa, z ktorých tri vedú k eskalácii miestnych privilégií a štvrtý umožňuje útočníkom obísť zabezpečenie karantény. Netreba dodávať, že spoločnosť Microsoft zatiaľ musí uznať zneužitie a vydať opravu. To v podstate znamená, že používatelia systému Windows 10 musia čakať na opravu zabezpečenia tejto konkrétnej chyby zabezpečenia.

Značky Windows