Kybernetická bezpečnosť ilustrácia

Tvorcovia populárneho antivírusu a digitálneho bezpečnostného softvéru ESET objavili útočníkov, ktorí zneužili nedávnu zraniteľnosť systému Windows OS zero-day. Predpokladá sa, že hackerská skupina, ktorá stojí za útokom, vedie počítačovú špionáž. Je zaujímavé, že nejde o typický cieľ alebo metodiku skupiny, ktorá sa nazýva „Buhtrap“, a teda exploitácia naznačuje, že sa skupina mohla otočiť.

Slovenský výrobca antivírusov ESET potvrdil, že za nedávnou chybou nulového dňa v operačnom systéme Windows, ktorá bola zneužívaná vo voľnej prírode, stojí hackerská skupina známa ako Buhtrap. Tento objav je dosť zaujímavý a znepokojujúci, pretože aktivity skupiny boli pred niekoľkými rokmi, keď došlo k úniku jej základnej softvérovej kódovej základne, výrazne obmedzené. Útok použil práve opravenú zraniteľnosť systému Windows OS s nulovým dňom údajne na vykonanie počítačovej špionáže. To sa určite týka nového vývoja predovšetkým preto, lebo Buhtrap nikdy neprejavil záujem o získavanie informácií. Hlavnou činnosťou skupiny bolo kradnutie peňazí. V čase, keď to bolo vysoko aktívne, boli primárnymi cieľmi spoločnosti Buhtrap finančné inštitúcie a ich servery. Skupina použila svoj vlastný softvér a kódy na narušenie bezpečnosti bánk alebo svojich zákazníkov pri krádeži peňazí.

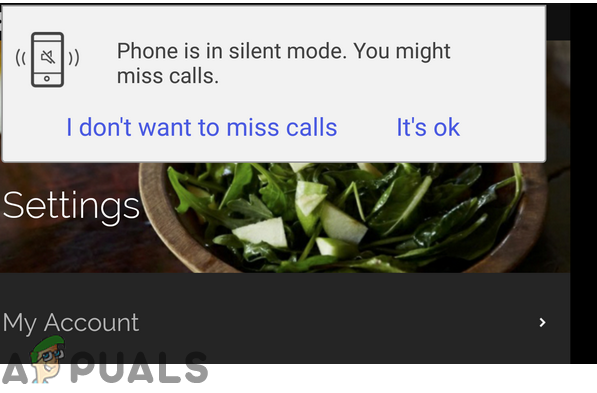

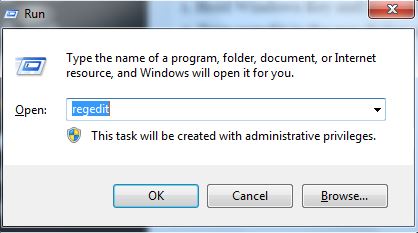

Mimochodom, spoločnosť Microsoft práve vydala opravu, ktorá má zablokovať zraniteľnosť systému Windows v deň nuly. Spoločnosť chybu identifikovala a označila ju CVE-2019-1132 . Oprava bola súčasťou balíka Patch Tuesday z júla 2019.

Zaobstarajte si kybernetickú špionáž:

Vývojári spoločnosti ESET potvrdili zapojenie spoločnosti Buhtrap. Výrobca antivírusov navyše dodal, že skupina sa podieľala na vedení počítačovej špionáže. To je v úplnom rozpore s predchádzajúcimi exploitmi spoločnosti Buhtrap. Mimochodom, ESET si je vedomý posledných aktivít skupiny, ale neprezradil jej ciele.

Je zaujímavé, že niekoľko bezpečnostných agentúr opakovane naznačilo, že Buhtrap nie je bežným štátom podporovaným hackerským oblečením. Vedci v oblasti bezpečnosti sú presvedčení, že skupina pôsobí hlavne z Ruska. Často sa porovnáva s ostatnými zameranými hackerskými skupinami ako Turla, Fancy Bears, APT33 a Equation Group. Medzi Buhtrapom a ostatnými je však jeden zásadný rozdiel. Skupina sa len zriedka vyjadrí otvorene k svojim útokom alebo za ne prevezme zodpovednosť. Navyše, jej primárnym cieľom vždy boli finančné inštitúcie a skupina namiesto informácií šla za peniazmi.

Skupina Buhtrap používa v najnovších špionážnych kampaniach nultý deň: Výskum spoločnosti ESET odhalil, že skupina zločincov tiež vedie špionážne kampane za posledných päť rokov Príspevok Skupina Buhtrap využíva v posledných špionážnych kampaniach nultý deň, objavil sa najskôr… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11. júla 2019

Spoločnosť Buhtrap sa prvýkrát objavila na trhu v roku 2014. Skupina sa stala známou po tom, čo sa vydala po mnohých ruských firmách. Tieto podniky boli dosť malé a preto lúpeže neponúkali veľa lukratívnych výnosov. Skupina, ktorá zbierala úspechy, sa začala zameriavať na väčšie finančné inštitúcie. Buhtrap začal ísť po relatívne dobre strážených a digitálne zabezpečených ruských bankách. Správa skupiny IB naznačuje, že skupine Buhtrap sa podarilo uniknúť s viac ako 25 miliónmi dolárov. Celkovo skupina úspešne prepadla asi 13 ruských bánk, tvrdila bezpečnostná spoločnosť Symantec . Je zaujímavé, že väčšina digitálnych lúpeží bola úspešne vykonaná v období od augusta 2015 do februára 2016. Inými slovami, spoločnosti Buhtrap sa podarilo využiť asi dve ruské banky mesačne.

Činnosť skupiny Buhtrap náhle prestala po tom, čo sa ich vlastné zadné vrátka Buhtrap objavili online. Na webe sa objavila dômyselne vyvinutá kombinácia softvérových nástrojov. Správy naznačujú, že softvér mohlo uniknúť niekoľkým členom samotnej skupiny. Zatiaľ čo sa aktivity skupiny náhle zastavili, prístup k výkonnej množine softvérových nástrojov umožnil rozkvet niekoľkých menších hackerských skupín. Pomocou už zdokonaleného softvéru začalo útočiť mnoho malých skupín. Hlavnou nevýhodou bol obrovský počet útokov, ktoré sa uskutočnili pomocou zadných vrátok Buhtrap.

Od úniku zadných vrátok Buhtrap sa skupina aktívne zamerala na uskutočňovanie kybernetických útokov s úplne iným zámerom. Vedci z ESETu však tvrdia, že taktiku skupinových posunov videli už v decembri 2015. Skupina sa podľa všetkého začala zameriavať na vládne agentúry a inštitúcie, poznamenal ESET: „Je vždy ťažké pripísať kampaň konkrétnemu aktérovi, keď jeho nástroje „zdrojový kód je voľne dostupný na webe. Nakoľko však k posunutiu cieľov došlo pred únikom zdrojového kódu, s veľkou istotou hodnotíme, že rovnakí ľudia, ktorí stoja za prvými útokmi škodlivého softvéru Buhtrap na podniky a banky, sa tiež zameriavajú na vládne inštitúcie. “

Buhtrap má určite zvláštny vývoj ... od krádeže 25 miliónov dolárov z ruských bánk ... po vykonávanie operácií kybernetickej špionáže. Je to Bogachevov efekt? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11. júla 2019

Vedci z ESET-u dokázali pri týchto útokoch získať ruku Buhtrapa, pretože dokázali identifikovať vzorce a objavili niekoľko podobností v spôsobe vedenia útokov. „Aj keď do ich výzbroje boli pridané nové nástroje a aktualizácie sa uplatňujú na staršie z nich, taktika, techniky a postupy (TTP) používané v rôznych kampaniach Buhtrap sa za všetky tie roky dramaticky nezmenili.“

Buhtrap Použite Zero-day zraniteľnosť OS Windows, ktorá by sa dala kúpiť na Dark Web?

Je zaujímavé poznamenať, že skupina Buhtrap použila zraniteľnosť operačného systému Windows, ktorá bola celkom čerstvá. Inými slovami, skupina nasadila bezpečnostnú chybu, ktorá sa zvyčajne označuje ako „zero-day“. Tieto chyby sú zvyčajne neopravené a nie sú ľahko dostupné. Mimochodom, skupina už predtým používala chyby zabezpečenia v OS Windows. Spravidla sa však spoliehali na iné skupiny hackerov. Navyše väčšina zneužitia mala opravy vydané spoločnosťou Microsoft. Je dosť pravdepodobné, že skupinové spustené vyhľadávania hľadali infiltráciu neopravených strojov so systémom Windows.

Toto je prvý známy prípad, keď operátori Buhtrap použili neopravenú chybu zabezpečenia. Inými slovami, skupina použila v rámci operačného systému Windows skutočnú zraniteľnosť nulového dňa. Pretože skupine zjavne chýbali potrebné schopnosti na odhalenie bezpečnostných nedostatkov, vedci pevne veria, že si skupina mohla kúpiť to isté. Costin Raiu, ktorý vedie globálny tím pre výskum a analýzu v spoločnosti Kaspersky, sa domnieva, že zraniteľnosť nulového dňa je v podstate chybou „zvýšenia privilegovaných práv“, ktorú predáva exploitačný maklér známy ako Volodya. Táto skupina má v minulosti históriu predaja zneužitia nulového dňa počítačovej kriminalite aj národným skupinám.

Buhtrap # Malvér s typickým vzorom (a veľkosťou) spustiteľného programu kódovaného na base64 vloženého do súboru doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11. júla 2019

Existujú povesti, ktoré tvrdia, že Buhtrapov pivot kybernetickej špionáže mohol byť riadený ruskými spravodajskými službami. Aj keď táto teória nie je podložená, mohla by byť presná. Je možné, že ruská spravodajská služba najala Buhtrapa, aby ich špehoval. Pivot by mohol byť súčasťou dohody o odpustení minulých priestupkov skupiny namiesto citlivých podnikových alebo vládnych údajov. Predpokladá sa, že ruské spravodajské oddelenie v minulosti organizovalo také rozsiahle hackerské skupiny tretích strán. Vedci v oblasti bezpečnosti tvrdia, že Rusko pravidelne, ale neformálne prijíma talentovaných jednotlivcov, aby sa pokúsili preniknúť do bezpečnosti iných krajín.

Je zaujímavé, že v roku 2015 sa Buhtrap údajne podieľal na operáciách počítačovej špionáže proti vládam. Vlády krajín východnej Európy a strednej Ázie bežne tvrdia, že ruskí hackeri sa niekoľkokrát pokúsili preniknúť do ich bezpečnosti.

Značky Kyber ochrana