Oracle

Boli označené dve chyby zabezpečenia CVE-2018-2998 a CVE-2018-2933 objavil Denis Andzakovic zo spoločnosti PulseSecurity, ktorá využíva server Oracle WebLogic SAML a WLS Core Components, v obmedzenom rozsahu na prístup a úpravu údajov.

V rámci mechanizmu autentifikácie poskytovateľa služieb Oracle WebLogic SAML boli objavené dve chyby. Vložením komentára XML do SAML

NameIDútočník môže donútiť poskytovateľa služieb SAML, aby sa prihlásil ako iný používateľ. WebLogic navyše nevyžaduje v predvolenej konfigurácii podpísané tvrdenia SAML. Vynechaním častí podpisu z tvrdenia SAML môže útočník vytvoriť ľubovoľné tvrdenie SAML a obísť mechanizmus autentifikácie.

Denis Andzakovic - Pulzná bezpečnosť

Zistilo sa, že server Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 je zraniteľný voči týmto chybám zabezpečenia, aj keď sa zistilo, že sú ovplyvnené aj ďalšie tri verzie: 10.3.6.0, 12.1.3.0 a 12.2.1.2.

V matica hodnotenia rizika publikovaná spoločnosťou Oracle, bola vyhodnotená chyba zabezpečenia CVE-2018-2998, ktorá umožňuje lokálne zneužitie komponenty SAML. Podľa CVSS verzia 3.0 , bola tejto zraniteľnosti dané základné skóre 5,4 z 10, pričom sa hodnotilo, že má všeobecne nízky rizikový faktor manipulácie. V rámci toho istého posúdenia sa hodnotila aj chyba zabezpečenia CVE-2018-2933, ktorá zneužívala komponenty WLS Core z lokálnych serverových zariadení. Zraniteľnosti bolo pridelené mierne nižšie základné skóre 4,9 z možných 10. Dokument s ID 2421480.1 zverejnila spoločnosť Oracle pre svojich používateľov s pokynmi na zmiernenie tejto chyby. Tento dokument je prístupný k účtom správcu Oracle po prihlásení.

Jazyk Oracle Security Assertions Markup Language (SAML) popisuje rámec, ktorý uľahčuje zdieľanie autentifikačných informácií medzi viacerými zariadeniami v tej istej sieti a umožňuje jednému zariadeniu konať na strane druhého. Povoľuje autentifikáciu a autorizáciu používateľov: či sú prihlasovacie údaje legitímne a či majú požadované povolenia na vykonávanie požadovaných akcií. Tento protokol sa častejšie používa na nastavenie jednotného prihlásenia pre používateľov a poskytovatelia SAML spravujú server alebo administrátorské zariadenie, ktoré prideľuje tieto poverenia. Po autentifikácii a autorizácii umožňuje uplatnenie SAML v XML dokončenie stanovenej úlohy používateľa. SAML 2.0 je nastavený ako štandard pre tento proces autentifikácie a autorizácie na počítačoch od roku 2005 a je to štandard používaný servermi Oracle WebLogic Servers v aplikáciách, ktoré vytvárajú.

Pri spolupráci so zraniteľnosťou objavenou v základných komponentoch servera WebLogic Server sa zistilo, že tieto dve zraniteľnosti využívajú výhodu toho, že WebLogic predvolene nevyžaduje podpísané tvrdenia. Zraniteľnosti manipulovali s mechanizmom autentifikácie a autorizácie vložením ľubovoľného komentára XML do značky Name ID, čím systém prinútil umožniť prihlásenie do účtu iného používateľa bez zneplatnenia podpisu tvrdenia SAML, pretože server iba overuje reťazec nasledujúci po komentári, ako je to znázornené nižšie.

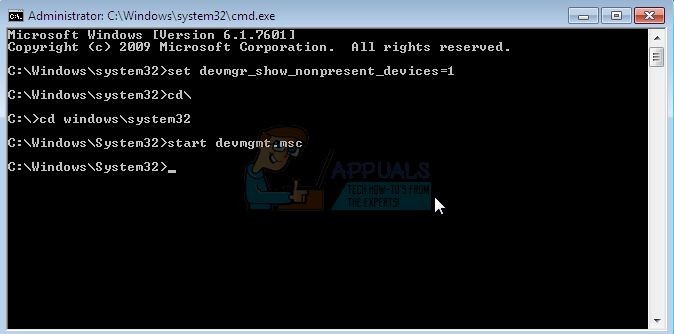

útočníkadminV konfiguračných nastaveniach servera správcu, ak SingleSignOnServicesMBean.WantAssertionsSigned atribút je vypnutý alebo sa nevyžaduje, ako je to v predvolenom prípade, podpis nie je overený a overenie je možné obísť, aby sa niekomu umožnilo prihlásiť sa ako ľubovoľný používateľ. Hackeri môžu túto chybu zabezpečenia zneužiť na prístup k výkonným účtom v systéme na narušenie nastavení systému, extrakciu údajov alebo poškodenie serverov. V tomto predvolenom nastavení, ktoré nevyžaduje podpisy, je zdieľaný nasledujúci kód (skrátený kvôli čitateľnosti) Pulzné zabezpečenie ukazuje, ako sa môže hacker prihlásiť ako „admin“:

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportS cieľom vyrovnať sa s touto a súčasne objavenou chybou zabezpečenia spoločnosť Oracle požiadala používateľov, aby aktualizovali príslušnú súčasť Oracle svojho produktu pomocou Kritickej opravy z júla 2018 pre Oracle Fusion Middleware.