Univerzálny mediálny server. CordCutting

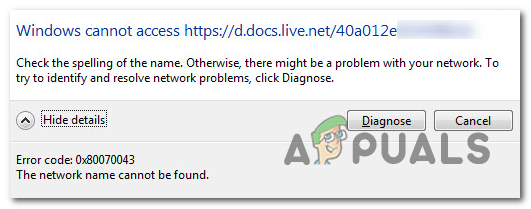

Zraniteľnosť pri hľadaní chyby zabezpečenia externej entity XML mimo pásma Chris Moberly v jadre syntaktickej analýzy XML verzie 7.1.0 servera Universal Media Server. Zraniteľnosti pridelený vyhradený štítok CVE-2018-13416 , ovplyvňuje funkčnosť služby Simple Service Discovery Protocol (SSDP) a Universal Plug and Play (UPnP).

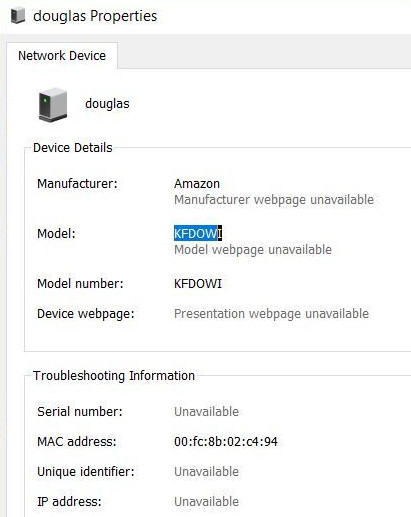

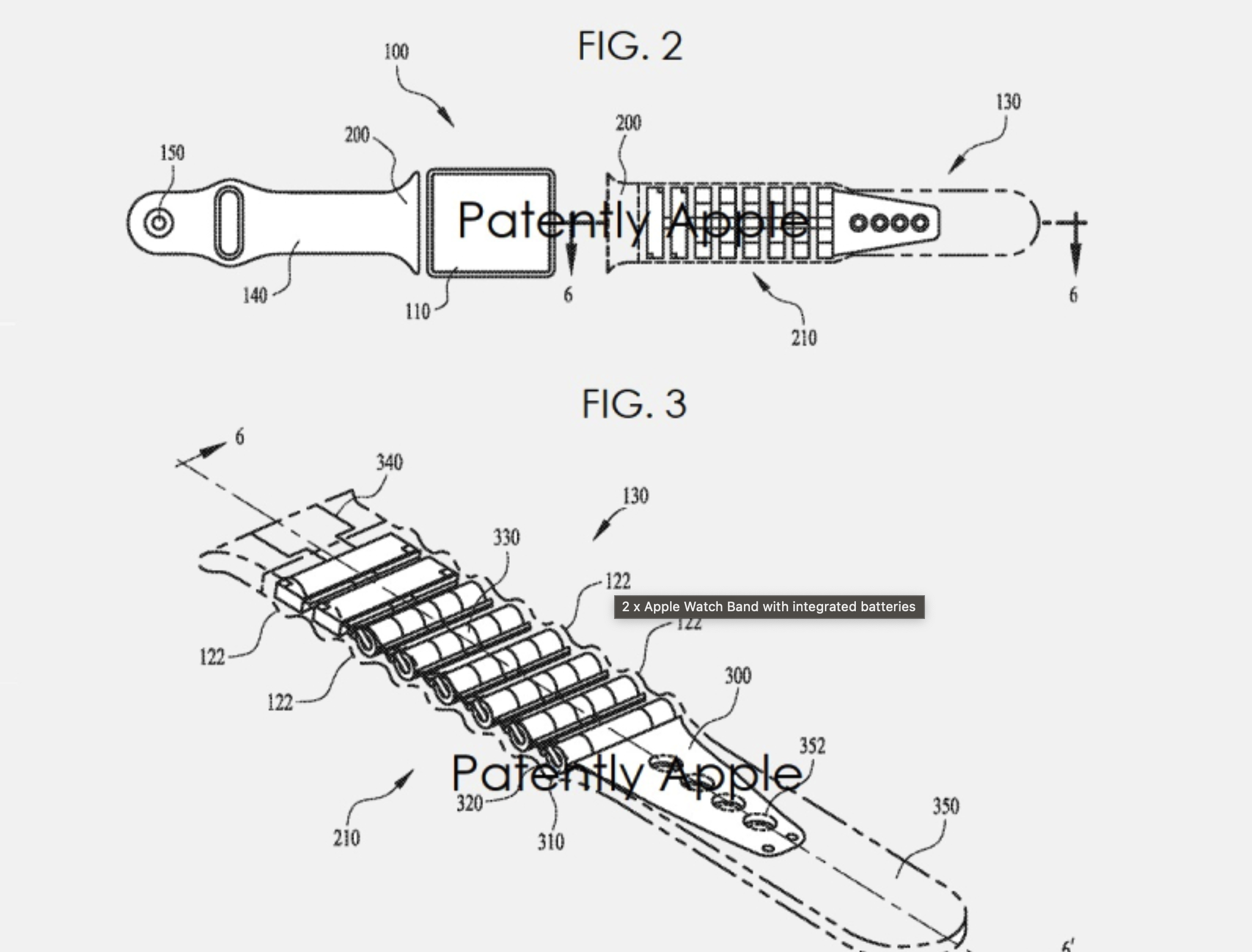

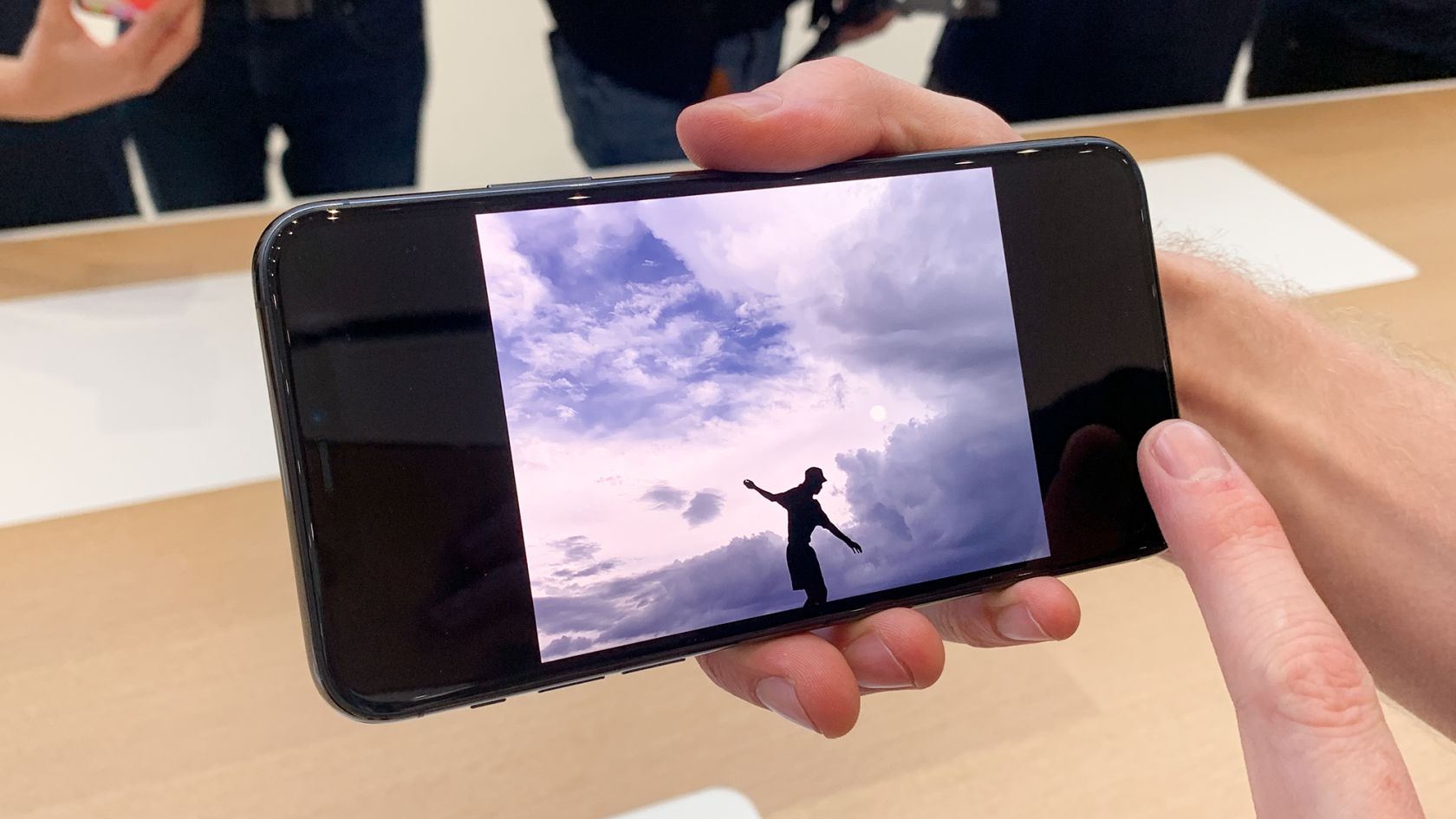

Universal Media Server je bezplatná služba, ktorá prenáša zvuk, video a obraz na zariadenia podporujúce DLNA. Funguje dobre so zariadeniami Sony PlayStations 3 a 4, Microsoft Xbox 360 a One a so širokou škálou inteligentných telefónov, inteligentných televízorov, inteligentných displejov a inteligentných multimediálnych prehrávačov.

Táto chyba zabezpečenia umožňuje neautentizovanému útočníkovi v rovnakej sieti LAN prístup k súborom v systéme s rovnakými povoleniami ako oprávnený používateľ, ktorý spúšťa službu Universal Media Server. Útočník je tiež schopný použiť pripojenia SMB (Server Message Block) na manipuláciu bezpečnostného protokolu NetNTLM s odhalením informácií, ktoré je možné previesť na čistý text. To možno ľahko použiť na odcudzenie hesiel a iných poverení od používateľa. Pomocou rovnakého mechanizmu môže útočník vykonávať príkazy na zariadeniach so systémom Windows na diaľku tak, že napadne alebo reaguje na bezpečnostný protokol NetNTLM.

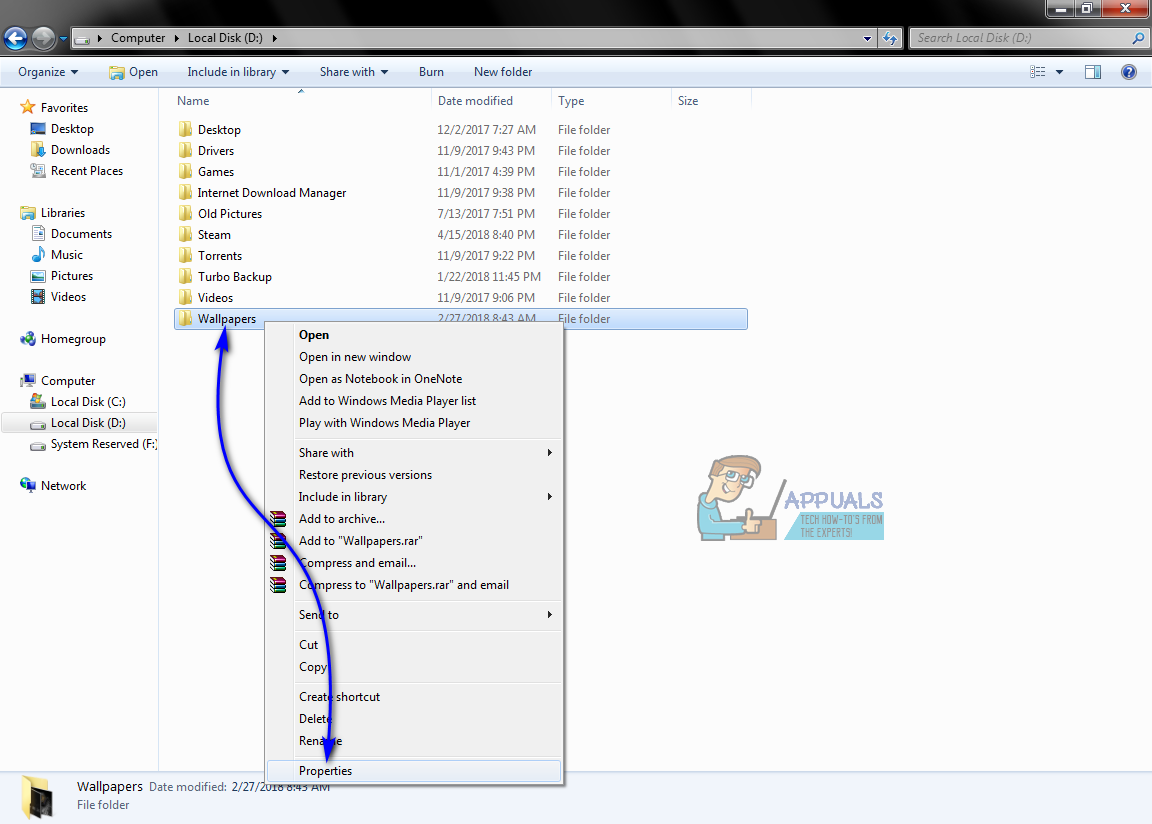

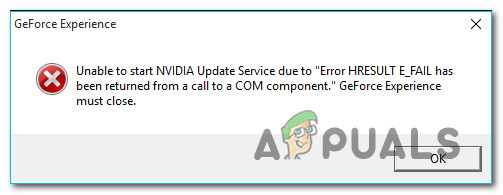

Služba SSDP odošle UDP multicast na 239.255.255.250 na porte 1900 na zisťovanie a párovanie zariadení UPnP. Po vytvorení tohto pripojenia zariadenie pošle späť umiestnenie pre súbor XML Deskriptora zariadenia, ktorý obsahuje viac informácií o zdieľanom zariadení. UMS potom využije informácie z tohto súboru XML cez HTTP na nadviazanie spojenia. Zraniteľnosť v tomto prípade sa objavuje, keď útočníci vytvoria svoje vlastné súbory XML na zamýšľanom mieste, čo im umožní manipulovať s chovaním UMS a jeho komunikáciou v tomto ohľade. Keď UMS analyzuje nasadený súbor XML, pristupuje k SMB v premennej $ smbServer, čo umožňuje útočníkovi použiť tento kanál na výzvu alebo na odpoveď na bezpečnostný protokol NetNTLM podľa želania.

Riziko, ktoré táto chyba predstavuje, predstavuje kompromitovanie citlivých informácií pri najmenšom a vzdialené vykonávanie príkazov na najvyššej úrovni zneužitia. Zistilo sa, že ovplyvňuje verziu 7.1.0 servera Universal Media Server na zariadeniach so systémom Windows 10. Existuje tiež podozrenie, že predchádzajúce verzie UMS sú náchylné na rovnaký problém, ale zatiaľ bola pre ne testovaná iba verzia 7.1.0.

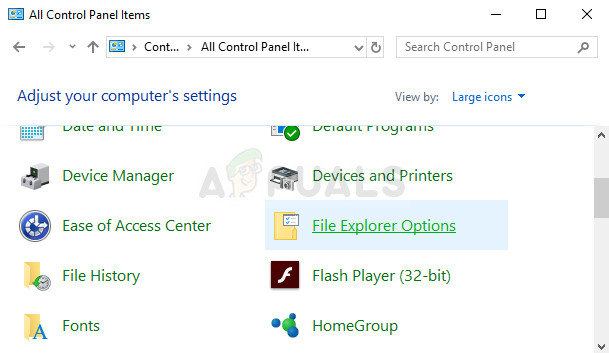

Najzákladnejšie zneužitie tejto chyby zabezpečenia vyžaduje, aby útočník nastavil súbor XML na čítanie nasledujúcich informácií. To poskytuje útočníkovi prístup k bezpečnostnému protokolu NetNTLM, čo umožňuje bočný pohyb po sieti na základe jedného napadnutého účtu.

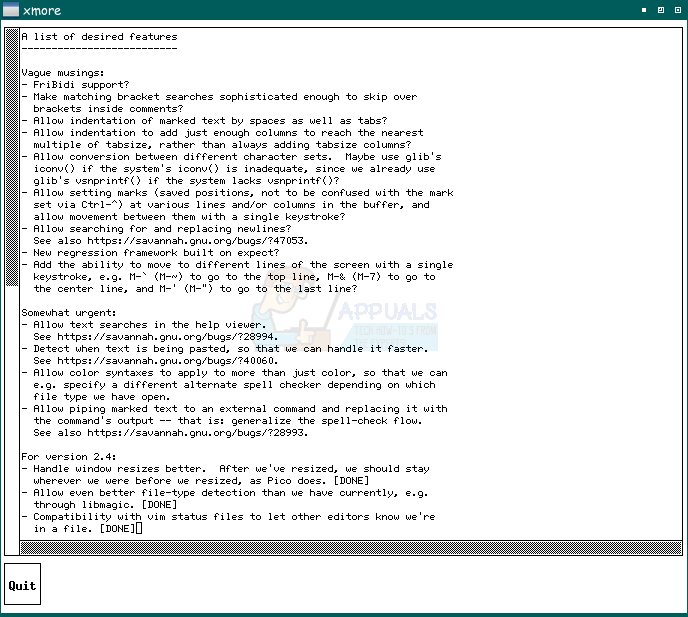

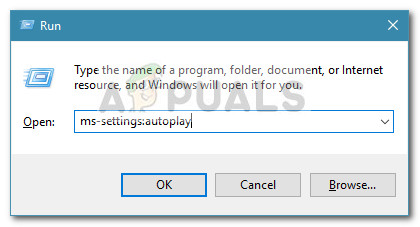

& xxe; & xxe-url; 1 0Ak útočník zneužije zraniteľnosť vykonaním zlý-ssdp nástroj z hostiteľa a spustí na rovnakom zariadení poslucháča netcat alebo Impacket, bude útočník schopný manipulovať s komunikáciou SMB zariadenia a extrahovať údaje, heslá a informácie v čistom texte. Útočník môže tiež získať úplné jednoriadkové informácie zo súborov z počítača obete na diaľku tak, že nastaví súbor XML Deskriptora zariadenia tak, aby si prečítal toto:

& send;Toto vyzve systém, aby sa vrátil, aby zhromaždil ďalší súbor data.dtd, ktorý by mohol útočník nastaviť na čítanie:

% všetkých;Manipuláciou s týmito dvoma súbormi môže útočník získať informácie o jednom riadku zo súborov v počítači obete za predpokladu, že útočník nastaví príkaz hľadať na konkrétnom mieste.

Spoločnosť UMS bola o tejto zraniteľnosti informovaná do niekoľkých hodín od jej objavenia a spoločnosť informovala, že pracuje na aktualizácii riešenia problému so zabezpečením.