Tím SpecterOps, Steve Borosh

Nedávny blogový príspevok z tímovej stránky SpectreOps sa zaoberal otázkou, ako môžu crackeri hypoteticky vytvárať škodlivé súbory .ACCDE a používať ich ako phishingový vektor pre ľudí, ktorí majú nainštalovanú databázu Microsoft Access. Dôležitejšie však je, že zdôraznilo, že skratky Microsoft Access Macro (MAM) by sa mohli potenciálne použiť aj ako vektor útoku.

Tieto súbory odkazujú priamo na makro Accessu a sú tu už od čias Office 97. Bezpečnostný expert Steve Borosh preukázal, že do jednej z týchto skratiek je možné vložiť čokoľvek. Toto spustí gamut od jednoduchého makra až po užitočné zaťaženie, ktoré načíta zostavenie .NET zo súborov JScript.

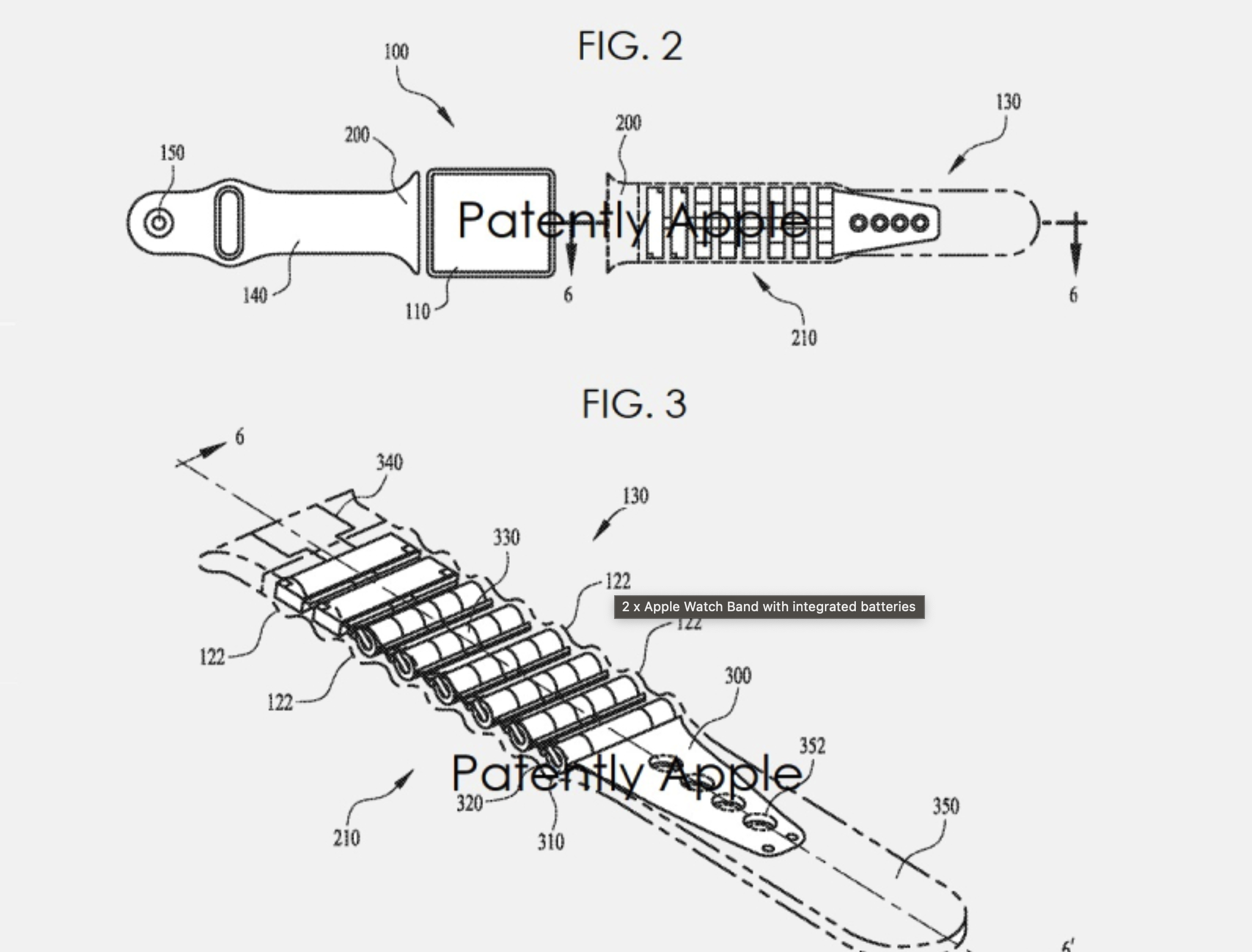

Pridaním volania funkcie do makra, kde ostatní mohli pridať podprogram, mohol Borosh vynútiť vykonanie ľubovoľného kódu. Jednoducho pomocou rozbaľovacieho poľa vybral kód, ktorý sa má spustiť, a vybral funkciu makra.

Možnosti Autoexec umožňujú makru spustiť sa hneď po otvorení dokumentu, takže od neho nemusíte žiadať povolenie. Borosh potom v programe Access použil voľbu „Make ACCDE“ na vytvorenie spustiteľnej verzie databázy, čo znamenalo, že používatelia by neboli schopní auditovať kód, aj keby chceli.

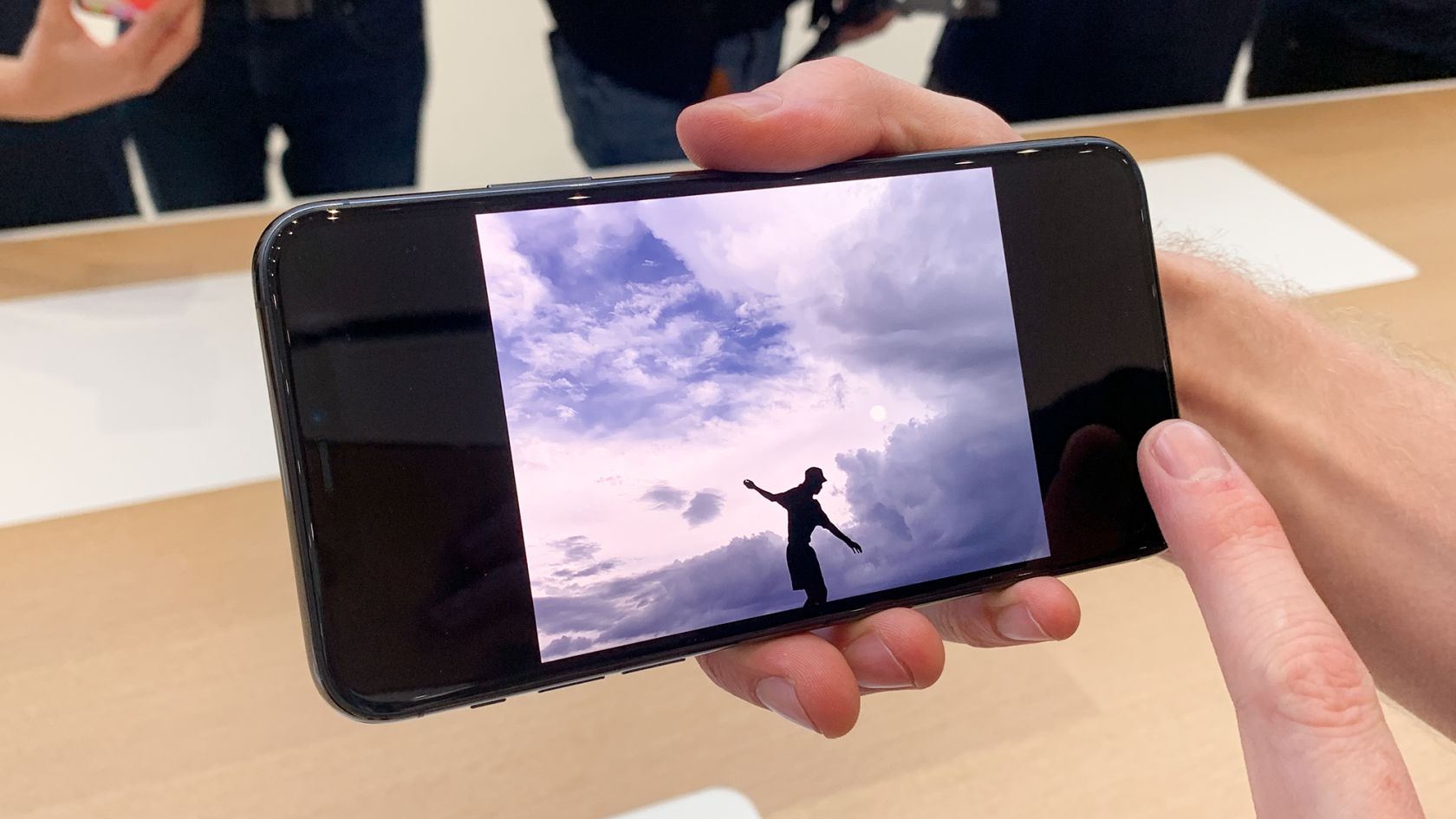

Aj keď tento typ súboru bolo možné poslať ako prílohu e-mailu, Borosh namiesto toho považoval za efektívnejšie vytvoriť jedinú skratku MAM, ktorá sa vzdialene prepojila s databázou autoexec ACCDE, aby ju mohla spustiť cez internet.

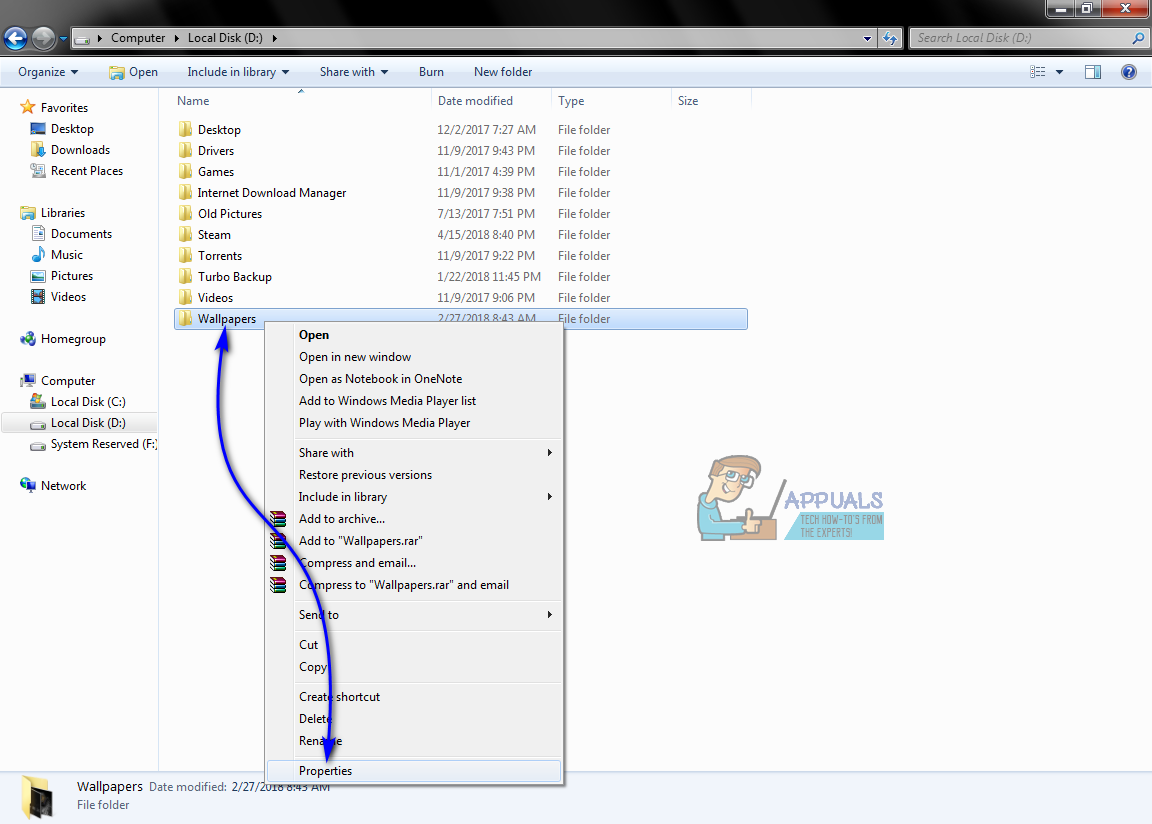

Po pretiahnutí makra na plochu a vytvorení odkazu mu zostal súbor, ktorý v sebe nemal veľa mäsa. Zmena premennej DatabasePath v skratke mu však dala slobodu pripojiť sa k vzdialenému serveru a načítať súbor ACCDE. Opäť by to bolo možné urobiť bez súhlasu používateľa. Na strojoch, ktoré majú otvorený port 445, sa to dalo urobiť dokonca pomocou protokolu SMB namiesto protokolu HTTP.

Aplikácia Outlook predvolene blokuje súbory MAM, takže Borosh tvrdil, že cracker môže v neškodnom e-maile hostiť phishingový odkaz a pomocou sociálneho inžinierstva presvedčiť používateľa, aby súbor získal zďaleka.

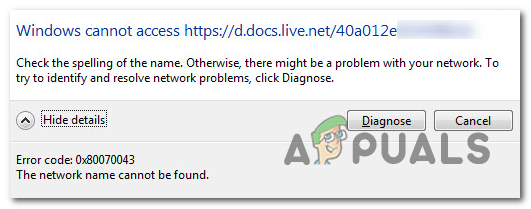

Po otvorení súboru ich systém Windows nezobrazí bezpečnostné upozornenie, čo umožní spustenie kódu. Môže to trvať až niekoľkými sieťovými varovaniami, ale mnoho používateľov ich môže jednoducho ignorovať.

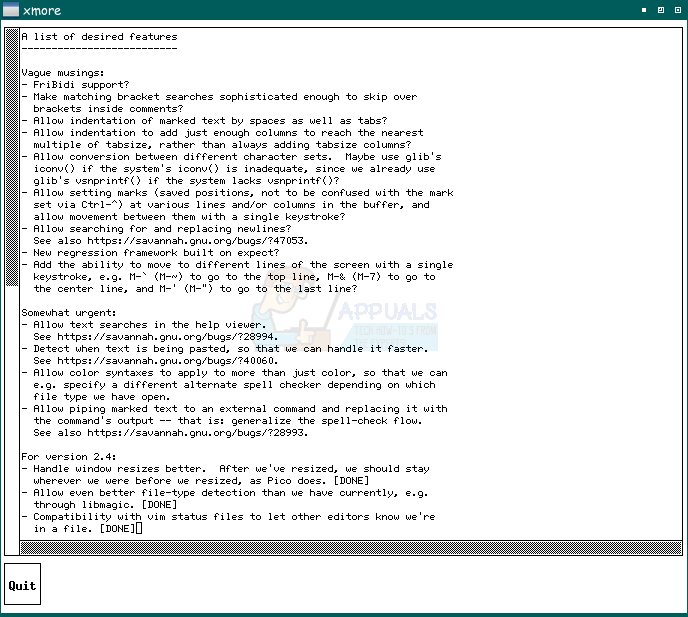

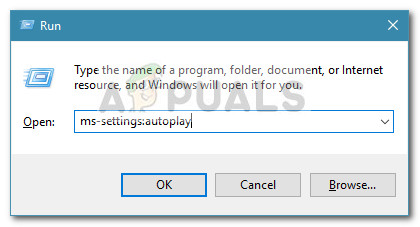

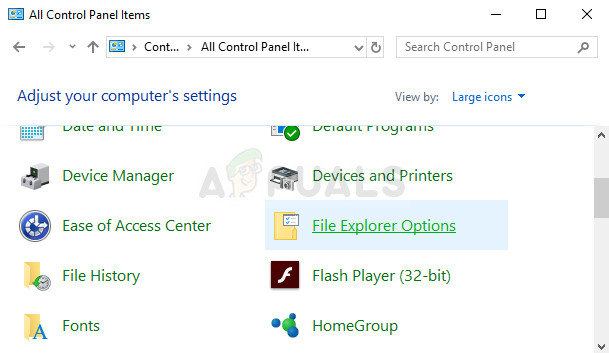

Aj keď sa zdá, že táto trhlina je klamne ľahká, zmierňovanie je tiež klamne ľahké. Borosh dokázal blokovať vykonávanie makier z Internetu iba nastavením nasledujúceho kľúča registra:

Počítač HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Používatelia viacerých produktov balíka Office však budú musieť pre každý z nich zahrnúť samostatné položky kľúča databázy Registry.

Značky Zabezpečenie systému Windows