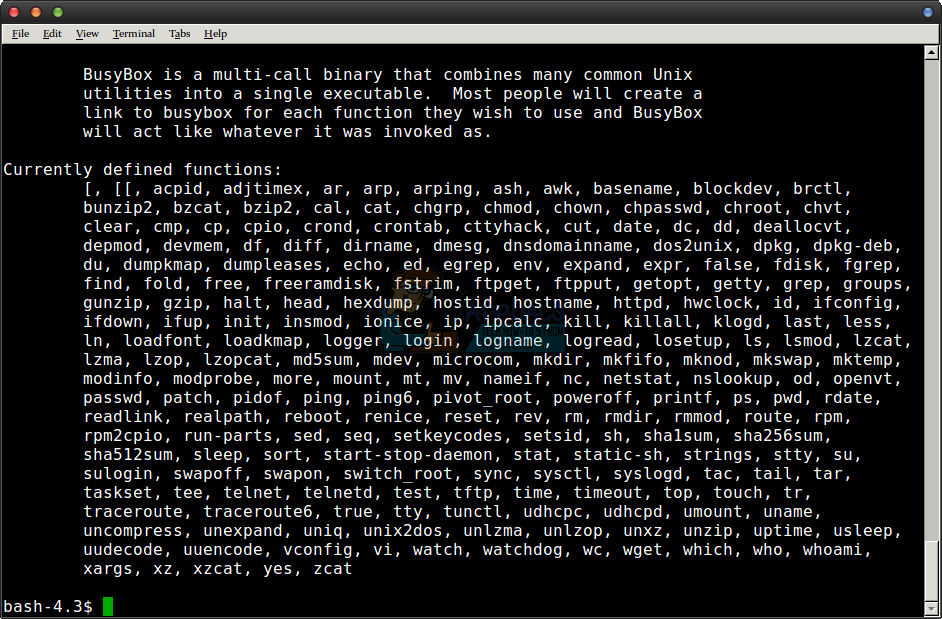

SSH je sieťový protokol, ktorý pracuje v konzole. Najbežnejšie používaným klientom SSH je PuTTy. Obrázok nižšie zobrazuje zavedenú reláciu SSH. Je ľahko použiteľný a rýchly. Väčšina IT profesionálov spravuje celú sieť výhradne cez SSH kvôli bezpečnosti a rýchlemu / ľahkému prístupu na správu a správu na serveri. Celá relácia v SSH je šifrovaná - hlavné protokoly pre SSH sú SSH1 / SSH-1 a SSH2 / SSH-2. SSH-2 je druhý, bezpečnejší ako SSH-1. Operačný systém Linux má zabudovaný obslužný program s názvom Terminal na prístup ku konzole a počítač so systémom Windows vyžaduje klienta SSH (napr. PuTTy).

Prístup k vzdialenému hostiteľovi pomocou protokolu SSH

Ak chcete získať prístup k vzdialenému hostiteľovi / stroju pomocou protokolu SSH, musíte mať:

do) PuTTy (bezplatný klient SSH)

b) Užívateľské meno servera SSH

c) Heslo servera SSH

d) Port SSH čo je zvyčajne 22, ale keďže 22 je predvolené, malo by sa zmeniť na iný port, aby sa zabránilo útokom na tento port.

V stroji s Linuxom užívateľské meno root je predvolene správca a obsahuje všetky práva správcu.

V Termináli nasledujúci príkaz inicializuje pripojenie k serveru.

ssh root@192.168.1.1

kde root je používateľské meno a 192.168.1.1 je adresa hostiteľa

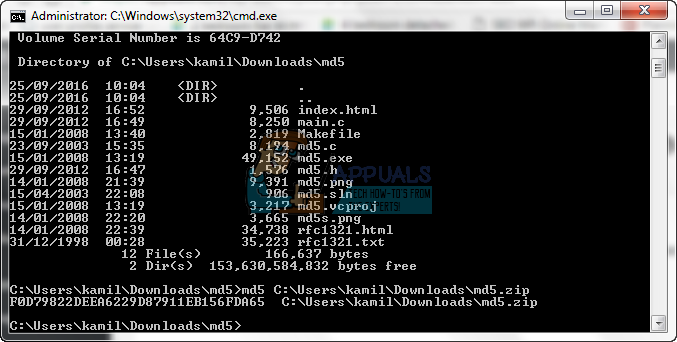

Takto vyzerá terminál:

Vaše príkazy budú napísané za symbol $ . Ak potrebujete pomoc s akýmkoľvek príkazom v termináli / tmelu, použite syntax:

muž ssh

príkaz človeka

muž, po ktorom nasleduje akýkoľvek príkaz, vráti navádzanie k príkazom na obrazovke

Takže, čo teraz urobím, je SSH pomocou PuTTy do môjho OS Debian bežiaceho na VMWare.

Ale predtým, ako to urobím, musím povoliť SSH prihlásením sa do môjho VM Debian - Ak ste si práve kúpili server od hostiteľskej spoločnosti, môžete ich požiadať, aby vám SSH povolili.

Ak chcete povoliť ssh, použite

sudo /etc/init.d/ssh reštart

Pretože používam Ubuntu a ssh nebol nainštalovaný, tak

Na inštaláciu ssh použite tieto príkazy

sudo apt-get nainštalovať openssh-client

sudo apt-get nainštalovať openssh-server

A tu je to, čo mám, prihlásený do SSH cez PuTTy:

Teraz je to to, čo je potrebné na nastavenie SSH a nadviazanie relácie pomocou PuTTy - nižšie sa budem venovať niektorým základným pokročilým funkciám, ktoré vám pomaly začnú poskytovať lepší prehľad o celom scenári.

Predvolený konfiguračný súbor ssh sa nachádza na adrese: / etc / ssh / sshd_config

Ak chcete zobraziť konfiguračný súbor, použite: mačka / etc / ssh / sshd_config

Ak chcete upraviť konfiguračný súbor, použite: vi / etc / ssh / sshd_config alebo nano / etc / ssh / sshd_config

Po úprave ľubovoľného súboru použite CTRL + X a stlačenie klávesu Y pre uloženie a ukončenie (nano editor)

Port SSH je možné zmeniť z konfiguračného súboru, predvolený port je 22. Základné príkazy, cat, vi a nano budú fungovať aj pre iné veci. Ak sa chcete dozvedieť viac informácií o konkrétnych príkazoch, používať Vyhľadávanie Google.

Ak urobíte zmeny v ľubovoľnom konfiguračnom súbore, je pre túto službu potrebný reštart. Ak sa posunieme ďalej, predpokladajme, že teraz chceme zmeniť náš port, takže to, čo urobíme, je upraviť súbor sshd_config a ja by som použil

nano / etc / ssh / sshd_config

Musíte byť prihlásení ako správca, alebo použiť sudo nano / etc / ssh / sshd_config upravte súbor. Po úprave reštartujte službu ssh, sudo /etc/init.d/ssh reštart

Ak meníte port, nezabudnite to povoliť vo svojich IPTABLES, ak používate predvolený firewall.

iptables -I VSTUP -p tcp –dport 5000 -j AKCEPTOVAŤ/etc/rc.d/init.d/iptables uložiť

Dotazom na iptables potvrďte, či je port otvorený

iptables -nL | grep 5000

V konfiguračnom súbore je niekoľko smerníc, ako už bolo spomenuté vyššie, pre SSH existujú dva protokoly (1 a 2). Ak je nastavená na 1, zmeňte ju na 2.

Nižšie uvádzam trochu môjho konfiguračného súboru:

# Konfiguračný súbor vygenerovaný balíkom

# Podrobnosti nájdete na stránke sshd_config (5)

# Aké porty, adresy IP a protokoly počúvame

Prístav 5000 nahradil číslo 22 prístavom

# Pomocou týchto možností môžete obmedziť, na ktoré rozhrania / protokoly sa sshd bude viazať

#ListenAddress ::

#ListenAddress 0.0.0.0

Protokol 2 nahradil protokol 1 za 2

po vykonaní zmien nezabudnite reštartovať službu

Root je správca a odporúča sa, aby to bolo zakázané, inak by ste sa mohli stať predmetom útokov hrubou silou alebo iných slabých miest ssh - serverov Linux, hackermi, ak ste otvorení vzdialeným pripojením. smernice LoginGraceTime , nastavuje používateľovi časový limit na prihlásenie a autentifikáciu, ak to neurobí, potom sa pripojenie ukončí - ponechajte ho predvolené.

# Overenie:

LoginGraceTime 120

PermitRootLogin č

StrictModes áno

Super cool funkcia je Overenie kľúča (PubkeyAuthentication) - Táto funkcia umožňuje nastaviť iba autentifikáciu na základe kľúča, ako to vidíme u serverov Amazon EC3. Na server máte prístup iba pomocou svojho súkromného kľúča, je vysoko bezpečný. Aby to fungovalo, budete musieť vygenerovať pár kľúčov a pridať tento súkromný kľúč do vzdialeného počítača a pridať verejný kľúč na server, aby k nemu bolo možné získať prístup pomocou tohto kľúča.

PubkeyAuthentication áno

AuthorizedKeysFile .ssh / authorized_keys

RSAAuthentication áno

HesloAuthentication no

Týmto zakážete akékoľvek heslo a používateľom umožníte prístup iba pomocou kľúča.

V profesionálnej sieti by ste zvyčajne informovali svojich používateľov o tom, čo majú povolené a čo nie, a ďalšie potrebné informácie

Konfiguračný súbor, ktorý je potrebné upraviť pre bannery, je: / etc / motd

Súbor otvoríte v editore zadaním: nano / etc / motd alebo sudo / etc / motd

Upravte súbor, rovnako ako v poznámkovom bloku.

Banner môžete tiež umiestniť do súboru a odkazovať na neho v priečinku / etc / motd

napr .: nano banner.txt vytvorí súbor banner.txt a okamžite otvorí editor.

Upravte banner a CTRL + x / y ho uložte. Potom to odkážte v súbore motd pomocou

Banner /home/users/appualscom/banner.txt ALEBO čo, cesta k súboru je.

Rovnako ako banner, aj vy môžete pridať správu pred výzvou na prihlásenie, čo je súbor na úpravu / etc / vydanie

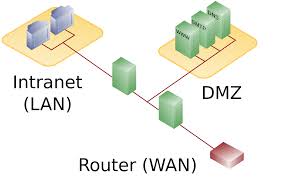

SSH tunelovanie

SSH tunelovanie umožňuje tunelovať prenos z miestneho počítača na vzdialený. Vytvára sa pomocou protokolov SSH a je šifrovaná. Pozrite sa na článok o SSH tunelovanie

Grafická relácia cez tunel SSH

Povoľte grafickú reláciu / GUI tak, že odkomentujete nasledujúci riadokX11 Presmerovanie áno

Na konci klienta by bol príkaz:

ssh -X root@10.10.10.111

Program ako firefox atď. Môžete spustiť pomocou jednoduchých príkazov:

firefox

Ak sa zobrazí chyba zobrazenia, nastavte adresu:

export DISPLAY = IPadresastroja: 0,0

Obálky TCP

Ak chcete povoliť vybratých hostiteľov a zakázať niektorých, sú to súbory, ktoré musíte upraviť

1. /etc/hosts.allow

2. /etc/hosts.deny

Ak chcete povoliť niekoľko hostiteľov

sshd: 10.10.10.111

Ak chcete všetkým zabrániť v sshingu na váš server, pridajte nasledujúci riadok do súboru /etc/hosts.deny

sshd: VŠETKY

SCP - bezpečná kópia

SCP - bezpečná kópia je pomôcka na prenos súborov. Na kopírovanie / prenos súborov cez ssh budete musieť použiť nasledujúci príkaz.

nasledujúci príkaz skopíruje môj súbor do / home / user2 dňa 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

syntax cieľového zdroja scp

Ak chcete skopírovať priečinok

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Vyhľadávanie súborov na vzdialenom počítači

Je veľmi ľahké vyhľadať súbory na vzdialenom počítači a zobraziť výstup vo vašom systéme. Ak chcete vyhľadávať súbory na vzdialenom počítači

ssh root@10.10.10.111 „find / home / user –name„ * .jpg ““Príkaz vyhľadá v adresári / home / user všetky súbory * .jpg, s ktorými si môžete zahrať. find / -name prehľadá celý / root adresár.

Dodatočné zabezpečenie SSH

iptables umožňuje nastaviť časové obmedzenia. Nasledujúce príkazy zablokujú používateľa na 120 sekúnd, ak sa mu nepodarí autentifikáciu. Na zadanie obdobia môžete použiť parameter / sekundu / hodinu / minútu alebo / deň.

Časové limityiptables -A VSTUP -p tcp -m stav –syn –state NOVÝ –dport 22 -m limit –limit 120 / s –limit-burst 1 -j ACCEPT

iptables -A VSTUP -p tcp -m stav –syn –stát NOVÝ –dport 5000 -j DROP

5 000 je port, zmeňte ho podľa svojich nastavení .

Povolenie autentifikácie z konkrétnej adresy IP

iptables -A VSTUP -p tcp -m stav –stát NOVÝ –zdroj 10.10.10.111 –dport 22 -j PRIJAŤ

Ďalšie užitočné príkazy

Pripojte obrazovku cez SSH

ssh -t root@10.10.10.111 obrazovka –r

Kontrola rýchlosti prenosu SSH

áno | pv | ssh $root@10.10.10.111 „mačka> / dev / null“