WordPress. Poriadková krajina

Zraniteľnosť skriptovania medzi servermi (XSS) bola objavená v troch doplnkoch WordPress: doplnok GMS Gwolle Guestbook CMS, doplnok Strong Testimonials a doplnok Snazzy Maps počas rutinnej bezpečnostnej kontroly systému pomocou DefenseCode ThunderScan. Vďaka viac ako 40 000 aktívnym inštaláciám doplnku Gwolle Guestbook, viac ako 50 000 aktívnych inštalácií doplnku Strong Testimonials a viac ako 60 000 aktívnych inštalácií doplnku Snazzy Maps, predstavuje zraniteľnosť pri skriptovaní medzi webmi používateľov riziko, že správcovi dá prístup škodlivého útočníka a po dokončení dostane útočníkovi bezplatný preukaz na ďalšie šírenie škodlivého kódu medzi divákov a návštevníkov. Táto chyba bola skúmaná pod poradným ID obranného kódu DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (v uvedenom poradí) a bolo určené, že predstavuje strednú hrozbu na všetkých troch frontoch. Existuje v jazyku PHP v uvedených doplnkoch WordPress a bolo zistené, že ovplyvňuje všetky verzie doplnkov do verzie v2.5.3 pre Gwolle Guestbook, v2.31.4 pre Strong Atimonials a v1.1.3 pre Snazzy Maps.

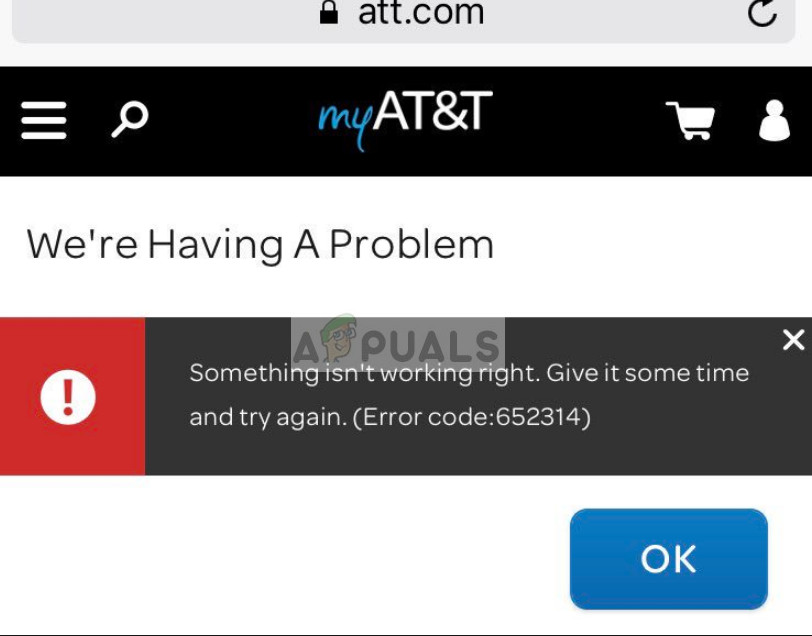

Zraniteľnosť skriptovania medzi servermi sa zneužíva, keď útočník so škodlivým kódom starostlivo vytvorí kód JavaScript obsahujúci adresu URL a manipuluje účet správcu WordPress s pripojením na uvedenú adresu. K takejto manipulácii môže dôjsť prostredníctvom komentára zverejneného na webe, ku ktorému je správca v pokušení kliknúť na, alebo prostredníctvom e-mailu, príspevku alebo diskusie na fóre, ku ktorej je prístup. Po zadaní požiadavky sa spustí skrytý škodlivý kód a hackerovi sa podarí získať úplný prístup na stránku WordPress daného používateľa. Vďaka otvorenému prístupu na web môže hacker vložiť na web viac takýchto škodlivých kódov a šíriť malware aj medzi jeho návštevníkov.

Zraniteľnosť bola pôvodne objavená obranným kódom prvého júna a WordPress bol informovaný o 4 dni neskôr. Predajcovi bola poskytnutá štandardná 90-denná doba na uvoľnenie, aby mohol prísť s riešením. Pri vyšetrovaní sa zistilo, že zraniteľnosť existuje vo funkcii echo (), najmä v premennej $ _SERVER ['PHP_SELF'] pre doplnok Kniha hostí Gwolle, premennej $ _REQUEST [„id“] v doplnku Strong Testimonials a premenná $ _GET ['text'] v doplnku Snazzy Maps. Na zníženie rizika tejto chyby zabezpečenia vydal WordPress aktualizácie všetkých troch doplnkov a od používateľov sa vyžaduje, aby svoje doplnky aktualizovali na najnovšie dostupné verzie.