PB Tech

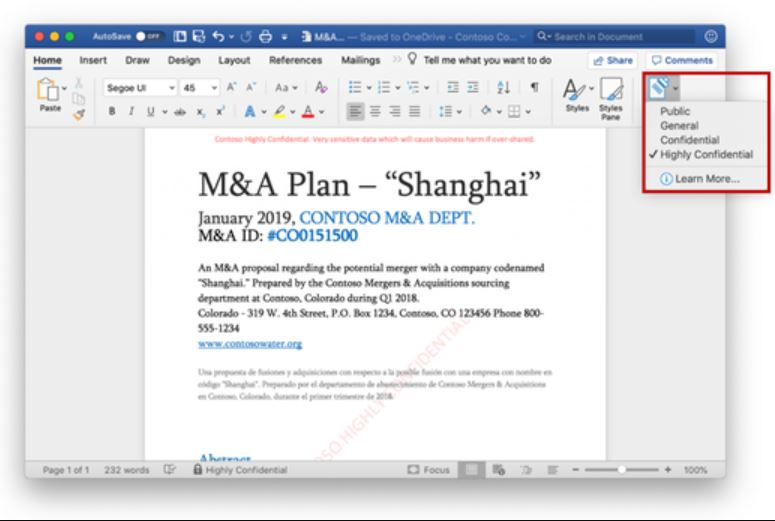

Jerome Segura, špičkový výskumník v oblasti bezpečnosti, ktorý pracuje so spoločnosťou Malwarebytes, prišiel na spôsob, ako obísť bezpečnostné ochrany v balíku Microsoft Office pomocou vektora útoku, ktorý nevyžaduje makrá. Toto prichádza na päty ďalším výskumníkom, ktorí v poslednej dobe našli spôsoby použitia makro skratiek na zneužitie databáz Accessu.

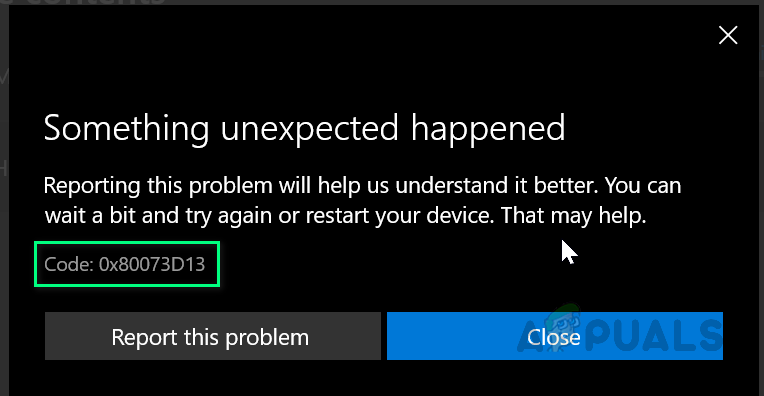

Vložením súboru nastavení do dokumentu balíka Office môžu útočníci pomocou sociálneho inžinierstva prinútiť používateľov spustiť nebezpečný kód bez ďalších upozornení. Keď táto technika funguje, systém Windows nevyvoláva žiadne chybové správy. Dajú sa obísť aj záhadné, čo pomáha zakryť skutočnosť, že sa niečo deje.

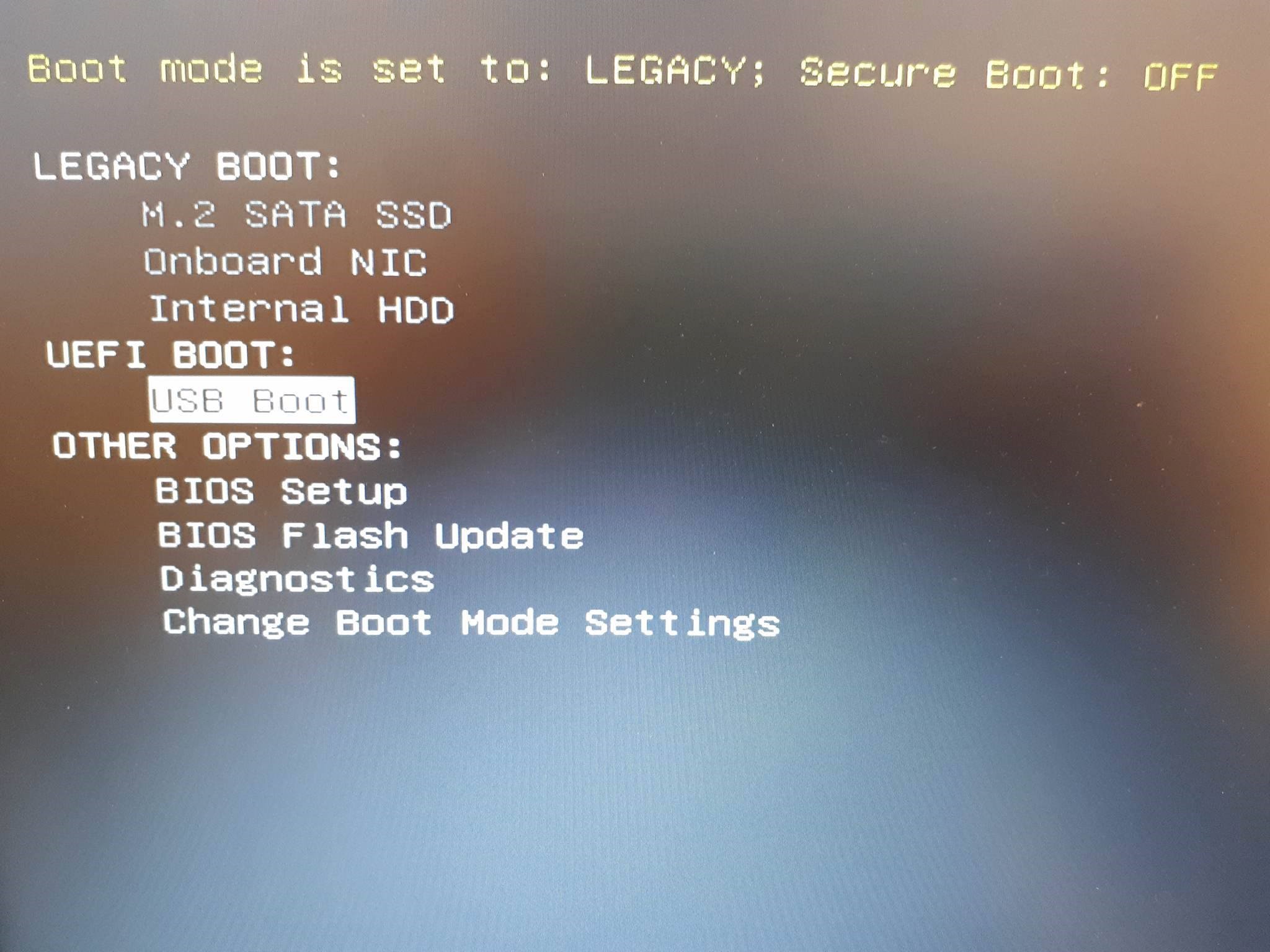

Formát súboru, ktorý je špecifický pre Windows 10, obsahuje kód XML, ktorý umožňuje vytvárať skratky pre applety v ovládacom paneli. Tento formát, .SettingContent.ms, v predchádzajúcich verziách systému Windows neexistoval. Pokiaľ to vedci vedia, nemali by byť vo výsledku zraniteľní voči tomuto zneužitiu.

Problémy by nemali mať ani tí, ktorí nasadili Office pomocou vrstvy kompatibility aplikácií Wine, bez ohľadu na to, či používajú GNU / Linux alebo macOS. Jeden z prvkov XML, ktorý tento súbor obsahuje, však môže spôsobiť katastrofu so strojmi so systémom Windows 10 bežiacimi na bokom.

DeepLink, ako je prvok známy, umožňuje vykonávanie binárnych spustiteľných zväzkov, aj keď majú za sebou prepínače a parametre. Útočník by mohol zavolať PowerShell a potom zaň niečo pridať, aby mohol začať vykonávať ľubovoľný kód. Ak by chceli, mohli by zavolať pôvodného pôvodného tlmočníka príkazov a použiť to isté prostredie, aké poskytuje príkazový riadok systému Windows kódovačom od najskorších verzií jadra NT.

Vďaka tomu môže kreatívny útočník vytvoriť dokument, ktorý vyzerá legitímne, a vydávať sa za niekoho iného, aby prinútil ľudí kliknúť na odkaz. Toto by si napríklad mohlo zvyknúť na stiahnutie kryptomínových aplikácií do stroja obete.

Tiež by mohli chcieť poslať súbor von cez veľkú spamovú kampaň. Segura navrhol, že by to malo zabezpečiť, že klasické útoky na sociálne inžinierstvo čoskoro nevypadnú z módy. Aj keď by takýto súbor musel byť distribuovaný nespočetným počtom používateľov, aby sa zabezpečilo, že niekoľko z nich umožní vykonávanie kódu, malo by to byť možné zamaskovať ho za niečo iné.