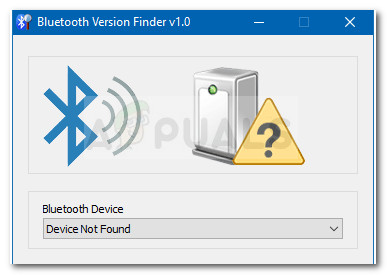

Príklad počítača bez integrovanej funkcie Bluetooth

Podľa správy z theHackerNews Vedci v oblasti bezpečnosti našli v čipoch Bluetooth novú zraniteľnosť, ktorá by mohla potenciálne vystaviť milióny používateľov útokom na diaľku. Zraniteľnosť odhalili vedci z izraelskej bezpečnostnej firmy Armis a v súčasnosti sa označuje ako BleedingBit .

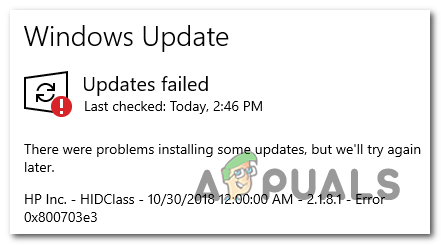

Prvá zraniteľnosť bola identifikovaná ako CVE-2018-16986 a existuje v čipoch TI CC2640 a CC2650 . Zraniteľnosť ovplyvňuje prístupové body Wi-Fi spoločností Cisco a Meraki a využíva medzery v čipoch Bluetooth. Zraniteľnosť umožňuje útočníkom preťažiť čip, čo spôsobí poškodenie pamäte a umožní útočníkovi spustiť škodlivý kód na dotknutom zariadení.

Najskôr útočník odošle viac neškodných vysielacích správ BLE s názvom Advertising Packets, ktoré sa uložia v pamäti zraniteľného čipu BLE v cieľovom zariadení.

Ďalej útočník odošle overflow paket, čo je štandardný reklamný paket s jemnou úpravou - konkrétny bit v jeho hlavičke je namiesto vypnutý zapnutý. Tento bit spôsobí, že čip alokuje informácie z paketu na oveľa väčší priestor, ako skutočne potrebuje, čo vedie k pretečeniu kritickej pamäte v procese.

Druhá chyba bola identifikovaná ako CVE-2018-7080 a nachádza sa v CC2642R2, CC2640R2, CC2640, CC2650, CC2540 a CC2541 TI a ovplyvňuje Aruba Wi-Fi prístupový bod série 300. Táto chyba umožní hackerovi dostať škodlivý kód aktualizácia bez toho, aby o tom používateľ vedel.

V predvolenom nastavení nie je funkcia OAD automaticky nakonfigurovaná na adresovanie zabezpečených aktualizácií firmvéru. Umožňuje jednoduchý aktualizačný mechanizmus firmvéru bežiaceho na BLE čipe v rámci GATT transakcie.

Útočník sa môže pripojiť k čipu BLE na zraniteľnom prístupovom bode a nahrať škodlivý firmvér obsahujúci vlastný kód útočníka, čo účinne umožňuje úplné prepísanie jeho operačného systému, čím nad ním získa úplnú kontrolu.

Dobrou správou je, že všetky zraniteľné miesta, ktoré spoločnosť Armis nahlásila zodpovedným spoločnostiam v júni 2018, boli odvtedy opravené. Spoločnosti Cisco a Aruba navyše poznamenali, že ich zariadenia majú v predvolenom nastavení zakázané rozhranie Bluetooth. Žiadny predajca nevie o tom, že by niekto aktívne využíval ktorúkoľvek z týchto zraniteľností nulového dňa vo voľnej prírode.

Značky bluetooth Zraniteľnosť zabezpečenia