intezer Labs

APT15, skupina na prelomenie informácií, ktorá je pravdepodobne spojená s čínskou organizáciou, vyvinula nový kmeň škodlivého softvéru, o ktorom si odborníci zo špičkovej bezpečnostnej výskumnej firmy Intezer tvrdia, že si požičiava kód zo starších nástrojov. Skupina je aktívna minimálne od roku 2010 do roku 2011, a preto má k dispozícii pomerne veľkú knižnicu kódov, z ktorých môže čerpať.

Pretože má tendenciu viesť špionážne kampane proti obranným a energetickým cieľom, udržal si APT15 pomerne vysoký profil. Crackers zo skupiny použili v marci zraniteľné miesta v britských softvérových inštaláciách na zasiahnutie britských vládnych dodávateľov.

Ich najnovšia kampaň zahŕňa niečo, čo bezpečnostní experti nazývajú MirageFox, pretože je zjavne založená na ročníku 2012 s názvom Mirage. Názov podľa všetkého pochádza z reťazca, ktorý sa nachádza v jednom z modulov poháňajúcich crackovací nástroj.

Keďže pôvodné útoky Mirage využívali kód na vytvorenie vzdialeného shellu, ako aj na dešifrovacie funkcie, bolo možné ho použiť na získanie kontroly nad bezpečnými systémami bez ohľadu na to, či boli virtualizované alebo bežali na holom metále. Samotný Mirage tiež zdieľal kód s nástrojmi kybernetických útokov, ako sú MyWeb a BMW.

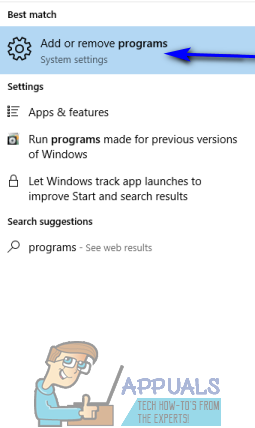

Aj tie boli vysledované k APT15. Ukážku ich najnovšieho nástroja zostavili odborníci na bezpečnosť DLL 8. júna a potom ich o deň neskôr nahrali do VirusTotal. Toto poskytlo bezpečnostným výskumníkom možnosť porovnať ich s inými podobnými nástrojmi.

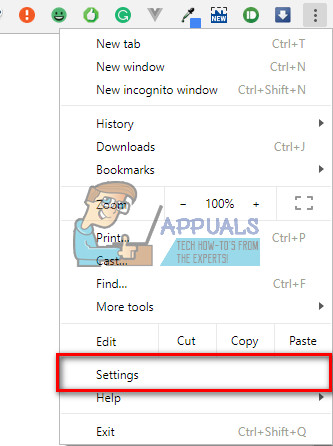

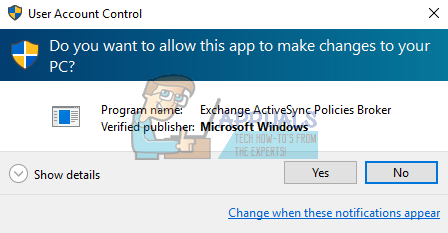

MirageFox používa inak legitímny spustiteľný súbor McAfee na kompromitovanie DLL a potom ho unesie, aby umožnil spustenie ľubovoľného kódu. Niektorí odborníci sa domnievajú, že sa to deje s cieľom prevziať kontrolu nad konkrétnymi systémami, do ktorých sa potom môžu prenášať pokyny pre ručné velenie a riadenie (C&C).

To by zodpovedalo vzoru, ktorý APT15 používal v minulosti. Zástupca spoločnosti Intezer dokonca uviedol, že konštrukcia prispôsobených komponentov škodlivého softvéru navrhnutých tak, aby čo najlepšie vyhovovali kompromitovanému prostrediu, je takpovediac spôsobom, ako APT15 obvykle podniká.

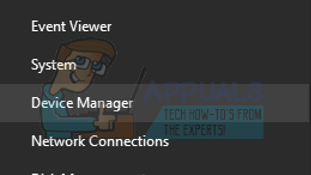

Predchádzajúce nástroje využívali exploit prítomný v programe Internet Explorer, aby malware mohol komunikovať so vzdialenými servermi C&C. Zoznam postihnutých platforiem zatiaľ nie je k dispozícii, zdá sa však, že tento konkrétny malware je veľmi špecializovaný, a preto sa zdá, že nepredstavuje hrozbu pre väčšinu typov koncových používateľov.

Značky malware