Už dlhšiu dobu sa verilo, že ransomvér zriedka ovplyvňuje počítače so systémom Linux a dokonca aj s FreeBSD. Bohužiaľ, ransomvér KillDisk teraz zaútočil na niekoľko strojov pracujúcich na systéme Linux a zdá sa, že dokonca aj distribúcie, ktoré hashujú koreňový účet, ako je Ubuntu a jeho rôzne oficiálne spiny, môžu byť zraniteľné. Niektorí počítačoví vedci vyjadrili názor, že mnoho bezpečnostných hrozieb, ktoré ovplyvnili Ubuntu, nejako ohrozilo niektorý aspekt desktopového rozhrania Unity, ale táto hrozba môže poškodiť aj tých, ktorí používajú KDE, Xfce4, Openbox alebo dokonca úplne virtuálny konzolový Ubuntu Server.

Na boj s týmto typom hrozby samozrejme platia dobré pravidlá zdravého rozumu. Nepristupujte k podozrivým odkazom v prehliadači a skontrolujte prítomnosť škodlivého softvéru v súboroch stiahnutých z internetu, ako aj v súboroch z príloh e-mailov. Platí to najmä pre všetky spustiteľné kódy, ktoré ste stiahli, hoci programy pochádzajúce z oficiálnych úložísk dostávajú digitálny podpis, aby sa táto hrozba znížila. Pred spustením každého skriptu by ste sa vždy mali ubezpečiť, že na jeho prečítanie použijete textový editor. Okrem týchto vecí existuje niekoľko konkrétnych krokov, ktoré môžete podniknúť na ochranu svojho systému pred formou KillDIsk, ktorá útočí na Ubuntu.

Metóda 1: Hašovanie koreňového účtu

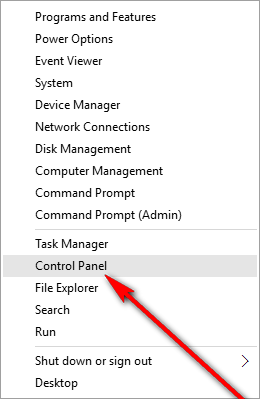

Vývojári systému Ubuntu sa vedomo rozhodli hashovať účet root, a hoci sa nepreukázalo, že je úplne schopný zastaviť tento typ útoku, je to jeden z hlavných dôvodov, prečo pomalé poškodzovanie systémov. Je možné obnoviť prístup k účtu root, ktorý je bežný pre tých, ktorí používajú svoje počítače ako servery, čo však má vážne dôsledky, pokiaľ ide o bezpečnosť.

Niektorí používatelia mohli vydať sudo passwd a potom dať účtu root heslo, ktoré by mohli skutočne použiť na prihlásenie z grafickej aj virtuálnej konzoly. Ak chcete túto funkciu okamžite deaktivovať, použite príkaz sudo passwd -l root na odstránenie prihlásenia do root a vložte Ubuntu alebo rotáciu, ktorú používate, späť na pôvodné miesto. Keď sa zobrazí výzva na zadanie hesla, budete musieť skutočne zadať svoje používateľské heslo, a nie špeciálne heslo, ktoré ste zadali používateľskému účtu root, za predpokladu, že ste pracovali po prihlásení používateľa.

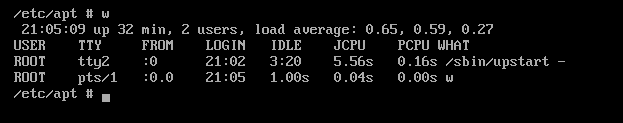

Najlepšia metóda samozrejme spočíva v tom, že ste nikdy nepoužívali sudo passwd. Bezpečnejším spôsobom riešenia problému je použitie sudo bash na získanie účtu root. Zobrazí sa výzva na zadanie hesla, ktoré bude opäť vaším používateľom, a nie heslom root, za predpokladu, že na svojom počítači so systémom Ubuntu máte iba jeden používateľský účet. Pamätajte, že koreňový riadok pre ďalšie škrupiny môžete získať aj pomocou príkazu sudo, za ktorým nasleduje názov uvedeného shellu. Napríklad sudo tclsh vytvorí koreňový shell na základe jednoduchého interpretátora Tcl.

Po dokončení administratívnych úloh nezabudnite napísať exit, pretože koreňový užívateľský shell môže vymazať akýkoľvek súbor v systéme bez ohľadu na vlastníctvo. Ak používate shell ako tclsh a vaša výzva je jednoducho znakom%, skúste na príkazovom riadku príkaz whoami. Malo by vám presne povedať, pod kým ste prihlásení.

Sudo rbash môžete tiež kedykoľvek použiť na prístup k obmedzenému shellu, ktorý nemá toľko funkcií, a preto poskytuje menšiu šancu na poškodenie. Majte na pamäti, že fungujú rovnako dobre aj z grafického terminálu, ktorý otvoríte v prostredí pracovnej plochy, z grafického prostredia terminálu na celú obrazovku, alebo z jednej zo šiestich virtuálnych konzol, ktoré vám Linux sprístupňuje. Systém nedokáže rozlíšiť medzi týmito rôznymi možnosťami, čo znamená, že budete môcť vykonať tieto zmeny zo štandardného Ubuntu, z ľubovoľného točenia ako Lubuntu alebo Kubuntu alebo z inštalácie Ubuntu Server bez grafických balíkov pre počítač.

Metóda 2: Skontrolujte, či má účet root nepoužiteľné heslo

Spustite sudo passwd -S root a skontrolujte, či má účet root kedykoľvek nepoužiteľné heslo. Ak sa to stane, potom načíta koreň L vo vrátenom výstupe, ako aj niektoré informácie o dátume a čase uzavretia hesla root. To vo všeobecnosti zodpovedá dobe, keď ste nainštalovali Ubuntu, a môžete ho bezpečne ignorovať. Ak namiesto toho číta root P, účet root má platné heslo a musíte ho uzamknúť pomocou krokov v metóde 1.

Ak výstup tohto programu číta NP, musíte ešte naliehavejšie spustiť sudo passwd -l root, aby ste problém vyriešili, pretože to naznačuje, že heslo root nie je vôbec a ktokoľvek vrátane skriptu môže získať koreňový shell z virtuálnej konzoly.

Metóda 3: Identifikácia ohrozeného systému od spoločnosti GRUB

Toto je strašidelná časť a dôvod, prečo musíte vždy zálohovať svoje najdôležitejšie súbory. Keď načítate ponuku GNU GRUB, obyčajne stlačením klávesu Esc pri zavádzaní systému, malo by sa zobraziť niekoľko rôznych možností zavedenia. Ak však uvidíte správu s vysvetlením, kde by boli, potom sa možno pozeráte na napadnutý stroj.

Testovacie stroje napadnuté programom KillDisk čítali niečo ako:

* Je nám to veľmi ľúto, ale šifrovanie

vašich údajov bolo úspešne dokončené,

aby ste mohli prísť o svoje dáta resp

Správa bude pokračovať pokynom, aby ste poslali peniaze na konkrétnu adresu. Mali by ste tento stroj preformátovať a preinštalovať na ňom Linux. Neodpovedajte na žiadnu z hrozieb spoločnosti KillDisk. Pomáha to nielen jednotlivcom, ktorí prevádzkujú tieto druhy schém, ale aj program pre verziu Linuxu v skutočnosti nesprávne uloží šifrovací kľúč z dôvodu chyby. To znamená, že to nie je možné obísť, aj keby ste sa mali vzdať. Len sa uistite, že máte čisté zálohy a nebudete sa musieť báť, že budete na takomto mieste.

4 minúty prečítané