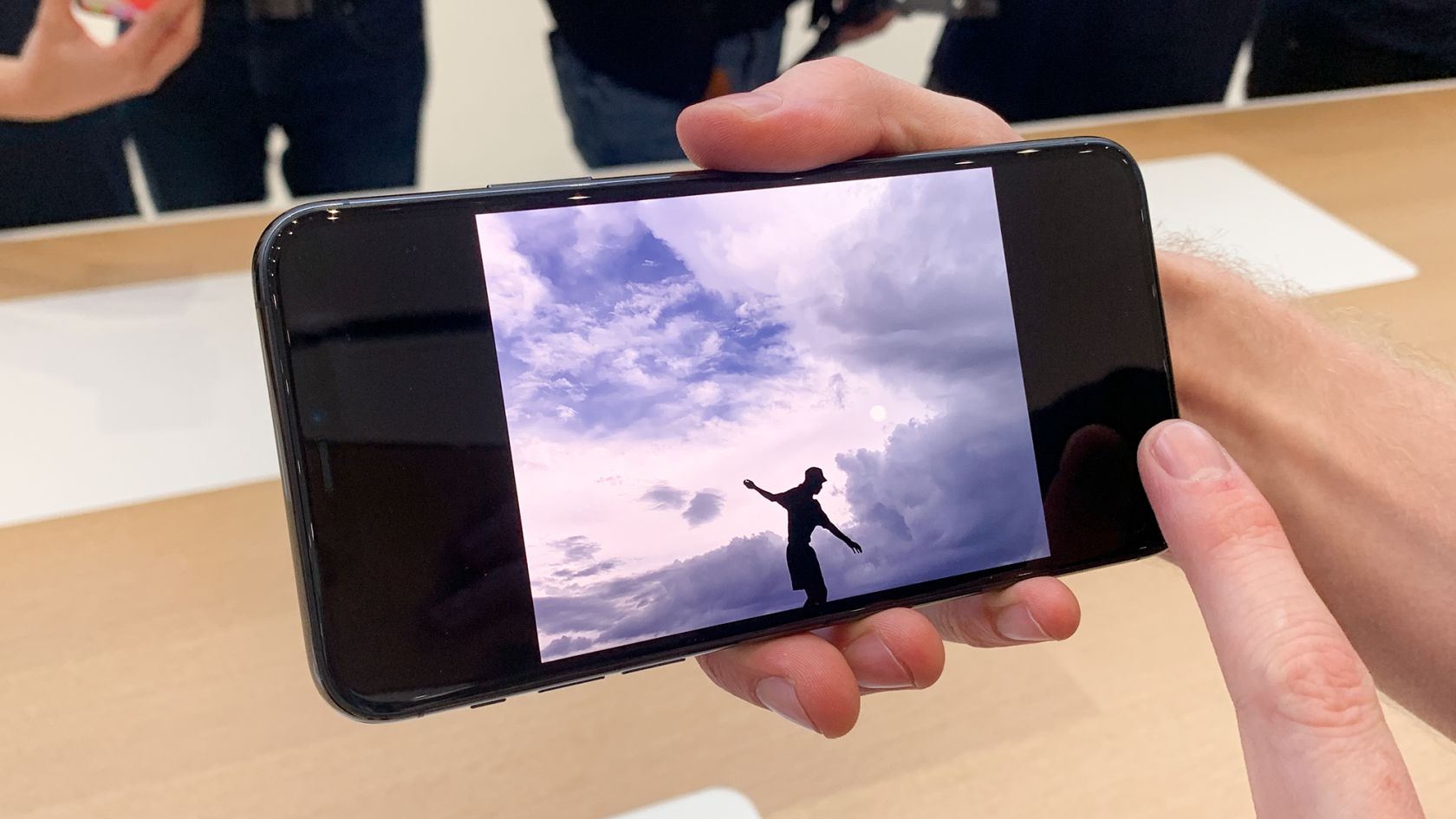

Apple, Inc., C-Net

Aj keď má macOS povesť fungujúceho ako zabezpečeného prostredia Unix, zdá sa, že vývojári tretích strán by teoreticky mohli na oklamanie bezpečnostných služieb operačného systému použiť API na podpisovanie kódov spoločnosti Apple. Tieto nástroje sa potom môžu nesprávne domnievať, že vložený škodlivý kód bol podpísaný spoločnosťou Apple, a preto je jeho spustenie bezpečné, bez ohľadu na to, čo robí.

Podpisovanie kódu je vynikajúci spôsob, ako vyradiť nedôveryhodný kód, takže jediné procesy bežiace v systéme sú procesy, ktoré sa dajú bezpečne vykonať. MacOS aj iOS používajú podpisy na certifikáciu binárnych súborov Mach-O, ako aj balíkov aplikácií, zdá sa však, že odborníci začiatkom týždňa našli spôsob, ako tento systém podkopať.

Podľa výskumníkov spoločnosti infosec používa drvivá väčšina bezpečnostných produktov chybnú metódu overovania kryptografických podpisov, vďaka ktorým si môžu zobraziť potenciálne nepodpísaný kód tak, ako ho podpísal Apple.

Zdá sa, že vlastné nástroje spoločnosti Apple však API implementovali správne. Metóda zneužitia tejto chyby je preto trochu zvláštna a spolieha sa aspoň čiastočne na to, ako fungujú binárne súbory s obsahom tuku.

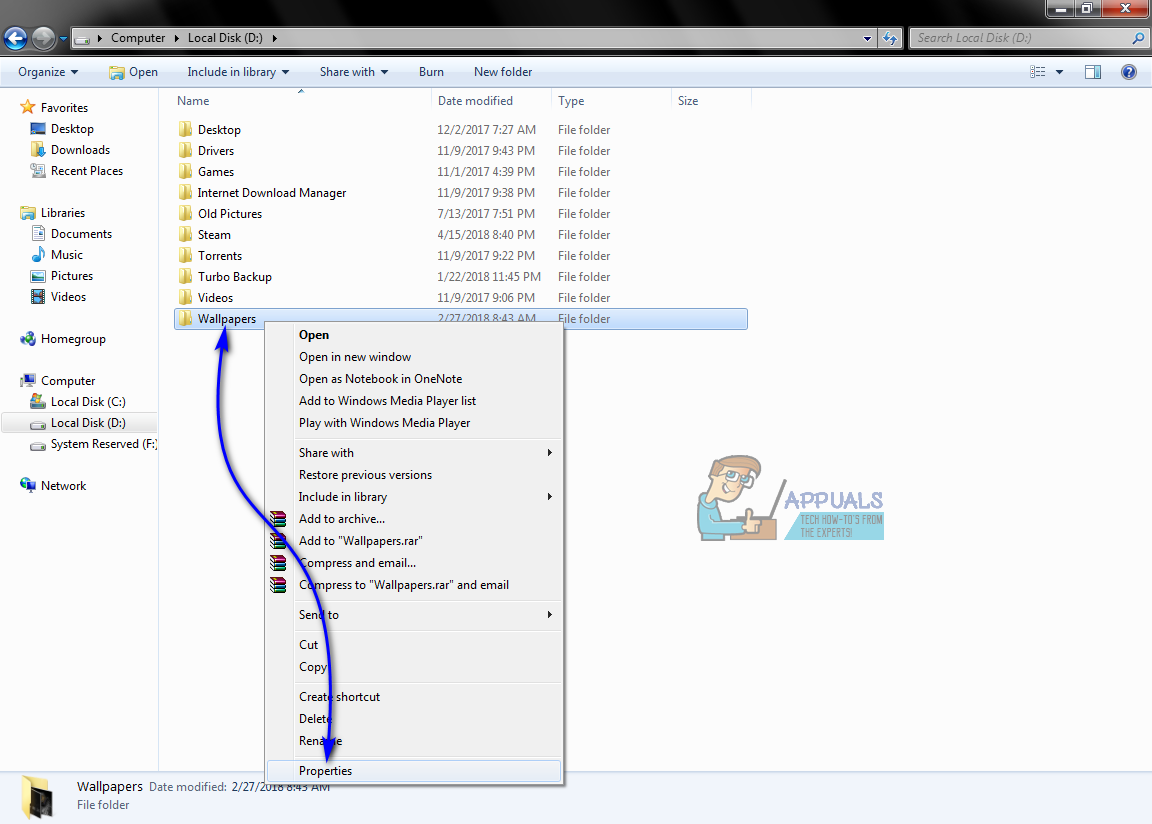

Napríklad jeden výskumník v oblasti bezpečnosti spojil legitímny program podpísaný spoločnosťou Apple a zmiešal ho s binárnym súborom, ktorý bol kompilovaný i386, ale pre počítače Macintosh série x86_64.

Útočník by si preto musel z čistej inštalácie systému macOS vziať legitímny binárny kód a potom k nemu niečo pridať. Riadok typu CPU v novom binárnom formáte musí byť potom nastavený na niečo čudné a neplatné, aby to vyzeralo, že nie je natívny pre hostiteľskú čipovú sadu, pretože to dá jadru pokyn, aby preskočilo legitímny kód a spustilo ľubovoľné spustenie procesy, ktoré sa pridajú neskôr v riadku.

Vlastní inžinieri spoločnosti Apple však v čase písania tohto článku nevnímajú zraniteľnosť tak veľmi hrozivo. Vyžadovalo by to sociálne inžinierstvo alebo phishingový útok, aby sa používateľom umožnilo inštalovať exploit. Napriek tomu množstvo vývojárov tretích strán buď vydalo patche, alebo ich plánuje vydať.

Používatelia, ktorí používajú akékoľvek ovplyvnené bezpečnostné nástroje, sú vyzvaní k aktualizácii, hneď ako budú k dispozícii opravy, aby sa predišlo budúcim problémom, hoci zatiaľ nie je známe použitie tohto zneužitia.

Značky Zabezpečenie spoločnosti Apple macOS