Rozhranie MITMWEB. MITMProxy

The CVE-2018-14505 Značka bola označená ako zraniteľnosť objavená vo webovom používateľskom rozhraní spoločnosti Mitmproxy, mitmweb. Na túto chybu sa pôvodne stretol Josef Gajdusek v Prahe, ktorý popísal, že nedostatočná ochrana pred opätovným naviazaním DNS v rozhraní mitmweb môže viesť k tomu, že škodlivé webové stránky budú mať prístup k údajom alebo budú na diaľku spúšťať ľubovoľné skripty Python v systéme súborov nastavením možnosti konfigurácie skriptov.

Dôkaz koncepcie poskytol aj Gajdusek, aby predviedol možné zneužitie.

Tento dôkaz koncepcie bol založený na ďalšom úzko súvisiacom všeobecnom dôkaze koncepcie od Travisa Ormandyho.

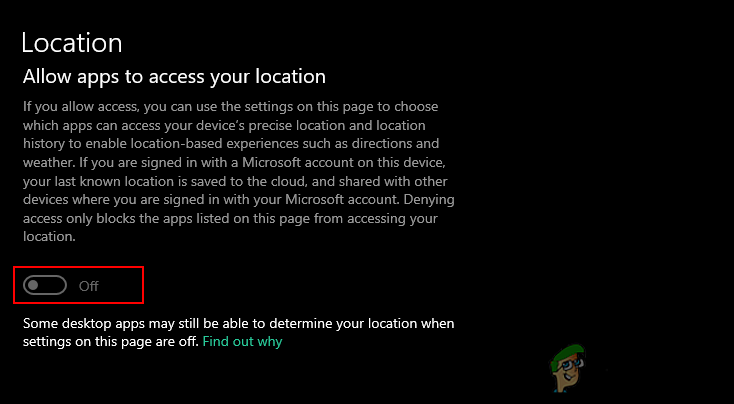

Zdá sa, že najlepším spôsobom, ako to okamžite zmierniť, je vytvoriť zhodu názvu hostiteľa „(localhost | d + . D + . D + . D +)“, aby sa používatelia mohli vyhnúť zraniteľnosti DNS pri opätovnom naviazaní spojenia, zatiaľ čo budú mať prístup mitmweb aj od iných hostiteľov. Trvalejšie riešenie by znamenalo prijatie riešenia v štýle jupyter, v ktorom by bolo webové rozhranie chránené heslom a odovzdalo by prístupový token do hovoru webbrowser.open. Na dosiahnutie rovnakého efektu, ktorý umožňuje predvolený prístup k miestnemu hostiteľovi alebo adrese IP, je možné implementovať aj biely zoznam založený na hlavičkách hostiteľov. Podpora protokolu IPv6 kód na zlepšenie ochrany pred opätovným naviazaním DNS napísal vývojár mitmproxy a doktorand Maximilian Hils v reakcii na registráciu tejto chyby zabezpečenia pomocou CVE MITER.