Modemový smerovač ASUS DSL-N12E_C1. ASUS

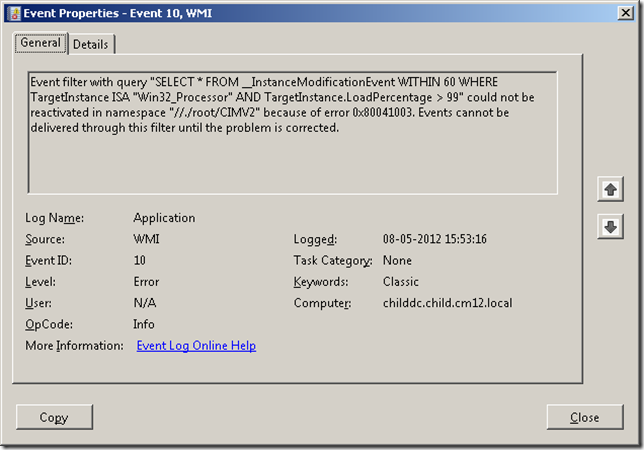

Vo firmvéri ASUS DSL-N12E_C1 verzie 1.1.2.3 bola objavená chyba zabezpečenia vzdialeného vykonania príkazu. Exploit objavil a napísal Fakhri Zulkifli a bol testovaný až vo verzii 1.1.2.3_345. Vplyv tejto chyby na staršie verzie nie je v tejto fáze známy. Na zmiernenie tejto chyby zabezpečenia spoločnosť ASUS vydala aktualizáciu (verzia 1.1.2.3_502) firmvéru svojich zariadení a používateľom sa odporúča aktualizovať systém BIOS a firmvér svojich zariadení na túto najnovšiu verziu, aby sa predišlo rizikám, ktoré táto chyba predstavuje.

DSL-N12E_C1 je bezdrôtový router ADSL s rýchlosťou 300 Mb / s od spoločnosti ASUS. Zariadenie sa vyznačuje rozsiahlym pokrytím oblasti, silnejším vysielaním signálu, vyššími rýchlosťami a jednoduchým 30-sekundovým nastavením smerovača. Rýchle nastavenie umožňuje používateľom konfigurovať zariadenie priamo z prehľadávačov ich vreckových zariadení.

Podpora produktu pre toto bezdrôtové zariadenie na webových stránkach spoločnosti Asus ponúka aktualizáciu firmvéru na verziu 1.1.2.3_502 . Táto aktualizácia prináša niekoľko opráv chýb pre prílohu A aj pre prílohu B. Tieto opravy zahŕňajú riešenie problému s prihlasovaním, ktoré sa nepodarilo prihlásiť do používateľského rozhrania, ani problém, ktorý sa prejavil v časti LAN> LAN IP. Táto aktualizácia tiež vylepšuje funkčnosť webového servera a zároveň vylepšuje často kladené otázky týkajúce sa zdrojov informácií o bežných problémoch s odstraňovaním problémov. Okrem toho aktualizácia vylepšila zoznam predvolených pravidiel QoS a opravila tiež množstvo ďalších problémov týkajúcich sa používateľského rozhrania.

Pretože posledná aktualizácia tohto bezdrôtového zariadenia ASUS bola vydaná už viac ako mesiac, zdá sa, že táto chyba sa objavuje iba v dôsledku zanedbania aktualizácie svojich systémov používateľmi. Podrobnosti týkajúce sa chyby kódu, ktorá spôsobuje túto chybu, načrtáva Zulkifli vo svojom zneužití príspevok . Pretože problém už bol vyriešený, pre túto chybu zabezpečenia nebol vyžadovaný CVE a riziko sa považuje za nízke vzhľadom na to, že riešenie je k dispozícii iba po aktualizácii.