Windows 10

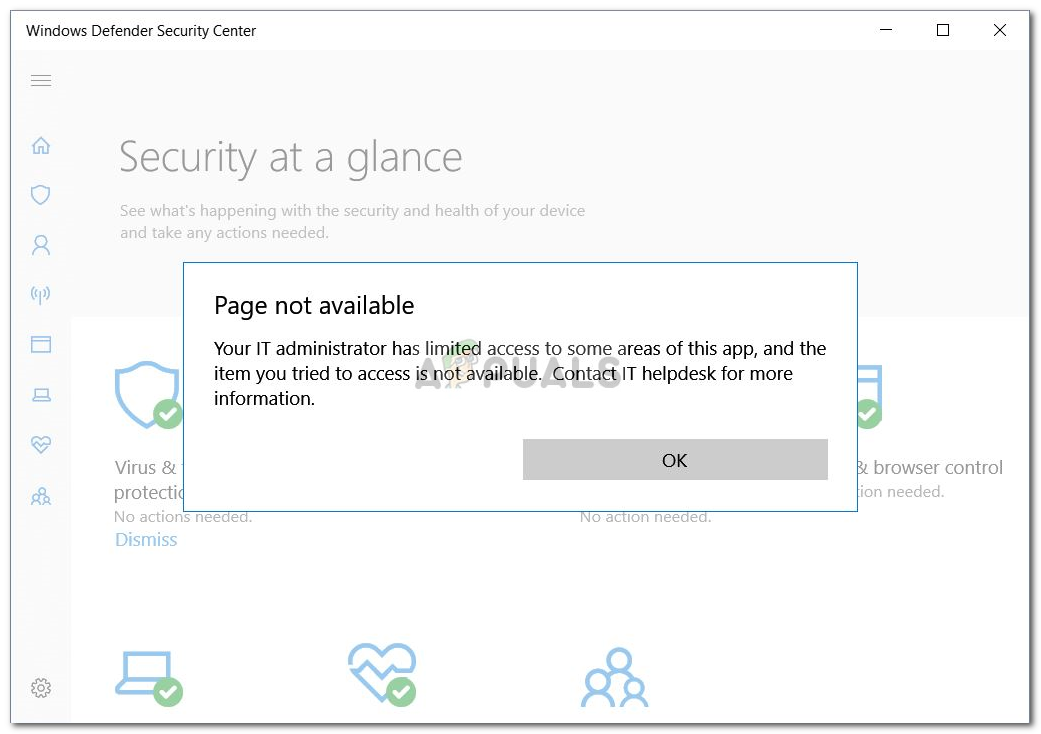

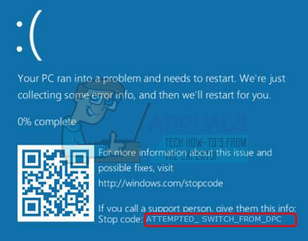

Posledné vydania systému Windows 10, konkrétne v1903 a v1909, obsahujú zneužiteľnú chybu zabezpečenia, ktorú je možné využiť na zneužitie protokolu Server Message Block (SMB). Servery a klienti SMBv3 môžu byť úspešne napadnuté a použité na spustenie ľubovoľného kódu. O to viac sa týka skutočnosti, že zraniteľnosť zabezpečenia sa dá vzdialene zneužiť pomocou niekoľkých jednoduchých metód.

Spoločnosť Microsoft uznala novú chybu zabezpečenia v protokole Microsoft Server Message Block 3.1.1 (SMB). Zdá sa, že spoločnosť predtým podrobnosti unikla náhodne počas tohtotýždňových aktualizácií Patch Tuesday. The zraniteľnosť možno zneužiť na diaľku na spustenie kódu na serveri SMB alebo na klientovi. V podstate sa jedná o chybu RCE (Remote Code Execution).

Microsoft potvrdzuje chybu zabezpečenia vo vnútri protokolu SMBv3:

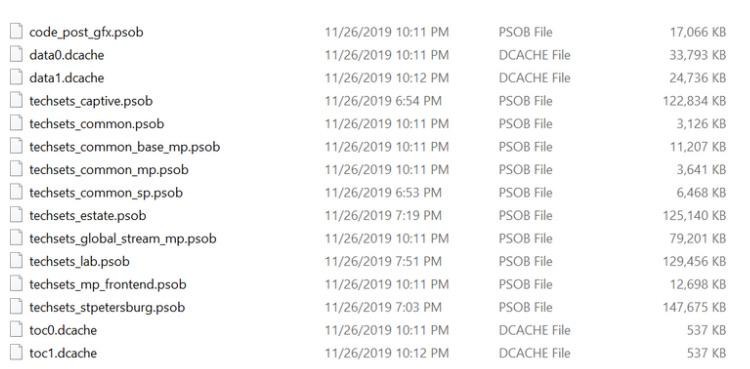

V bezpečnostné poradenstvo Microsoft, ktorý bol zverejnený včera, vysvetlil, že táto chyba má vplyv na verzie 1903 a 1909 Windows 10 a Windows Server. Spoločnosť však rýchlo poukázala na to, že chyba ešte nebola využitá. Mimochodom, spoločnosť údajne zverejnila podrobnosti o bezpečnostnej chybe označenej ako CVE-2020-0796. Spoločnosť pritom nezverejnila žiadne technické podrobnosti. Spoločnosť Microsoft iba ponúkla krátke súhrny popisujúce chybu. Informácie zverejnili rovnaké spoločnosti, ktoré sú súčasťou rovnakého počtu spoločností zaoberajúcich sa produktmi digitálneho zabezpečenia, ktoré sú súčasťou aktívneho ochranného programu spoločnosti a majú skorý prístup k informáciám o chybách.

CVE-2020-0796 - „červiteľná“ chyba SMBv3.

Skvelé ...

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10. marca 2020

Je dôležité poznamenať, že bezpečnostná chyba SMBv3 ešte nemá pripravenú opravu. Je zrejmé, že spoločnosť Microsoft mohla pôvodne plánovať vydanie opravy tejto chyby zabezpečenia, ale nemohla, a potom zlyhala v aktualizácii priemyselných partnerov a dodávateľov. To viedlo k zverejneniu bezpečnostnej chyby, ktorú je možné vo voľnej prírode ešte stále zneužiť.

Ako môžu útočníci zneužiť chybu zabezpečenia SMBv3?

Aj keď sa podrobnosti stále objavujú, ovplyvní to počítačové systémy so systémom Windows 10 verzie 1903, Windows Server v1903 (inštalácia Server Core), Windows 10 v1909 a Windows Server v1909 (inštalácia Server Core). Je však dosť pravdepodobné, že skoršie iterácie operačného systému Windows môžu byť tiež zraniteľné.

Kritická chyba v implementácii SMBv3 od spoločnosti Microsoft bola zverejnená za záhadných okolností. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11. marca 2020

Pri vysvetľovaní základného konceptu a typu zraniteľnosti zabezpečenia SMBv3 spoločnosť Microsoft poznamenala: „Ak chcete zneužiť túto zraniteľnosť voči serveru SMB Server, mohol by neautentizovaný útočník poslať špeciálne vytvorený paket na cieľový server SMBv3. Aby bolo možné zneužiť chybu zabezpečenia voči klientovi SMB, musel by neoverený útočník nakonfigurovať škodlivý server SMBv3 a presvedčiť používateľa, aby sa k nemu pripojil. “

Aj keď detaily už nebudú k dispozícii, odborníci naznačujú, že chyba SMBv3 by mohla umožniť vzdialeným útočníkom prevziať úplnú kontrolu nad zraniteľnými systémami. Zraniteľnosť zabezpečenia môže byť navyše červovateľná. Inými slovami, útočníci by mohli automatizovať útoky prostredníctvom napadnutých serverov SMBv3 a napadnúť viac počítačov.

Ako chrániť servery Windows OS a SMBv3 pred novou chybou zabezpečenia?

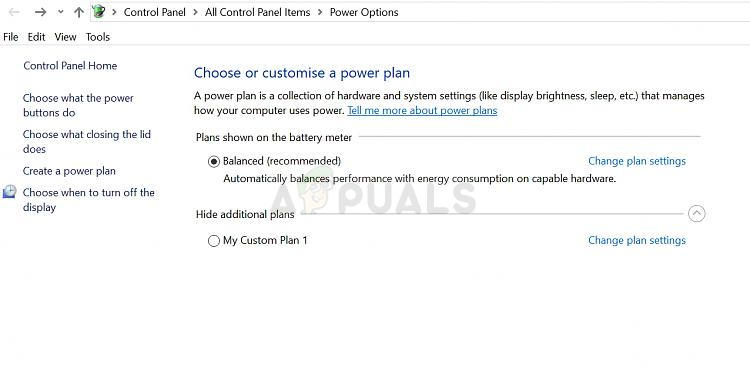

Spoločnosť Microsoft mohla uznať existenciu chyby zabezpečenia v rámci SMBv3. Spoločnosť však neponúka žiadnu opravu, ktorá by ju chránila. Používatelia môžu vypnúť kompresiu SMBv3, aby sa zabránilo útočníkom pred zneužitím zraniteľnosti voči serveru SMB. Jednoduchý príkaz na vykonanie v prostredí PowerShell je nasledovný:

Set-ItemProperty - Cesta „HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters“ DisableCompression - Typ DWORD - Hodnota 1 - Sila

Ak chcete vrátiť späť dočasnú ochranu pred chybou zabezpečenia SMBv3, zadajte nasledujúci príkaz:

Set-ItemProperty - Cesta „HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters“ DisableCompression - Typ DWORD - Hodnota 0 - Sila

Mnoho spoločností NIE JE zraniteľných # SMBv3 CVE-2020-0796, stále používajú systémy Windows XP / 7 a Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11. marca 2020

Je dôležité si uvedomiť, že metóda nie je komplexná a útočníka iba oneskorí alebo odradí. Spoločnosť Microsoft odporúča zablokovať port TCP „445“ na bránach firewall a klientskych počítačoch. „To môže pomôcť chrániť siete pred útokmi, ktoré vychádzajú mimo podnikového obvodu. Blokovanie postihnutých portov na periférii podniku je najlepšou obranou, ktorá pomáha predchádzať útokom na internete, “informoval Microsoft.

Značky Windows okná 10

![[Oprava] Mac WiFi: Nie je nainštalovaný žiadny hardvér](https://jf-balio.pt/img/how-tos/54/mac-wifi-no-hardware-installed.jpg)

![[RIEŠENÉ] Vo Windows 10 nie je možné zmeniť farbu hlavného panela](https://jf-balio.pt/img/how-tos/11/can-t-change-taskbar-color-windows-10.png)