Zatiaľ čo GNU / Linux je mimoriadne bezpečný operačný systém, mnoho ľudí sa nechá zlákať na falošný pocit bezpečia. Majú nesprávnu predstavu, že sa nikdy nemôže nič stať, pretože pracujú v bezpečnom prostredí. Je pravda, že pre prostredie Linuxu existuje veľmi málo škodlivého softvéru, ale stále je veľmi možné, že by mohla byť nakoniec kompromitovaná inštalácia systému Linux. Keď už nič iné, potom je dôležitou súčasťou správy systému zváženie možnosti rootkitov a iných podobných útokov. Rootkit označuje sadu nástrojov, ktoré používatelia tretích strán získavajú po získaní prístupu k počítačovému systému, ku ktorému nemajú oprávnený prístup. Túto súpravu potom možno použiť na úpravu súborov bez vedomia oprávnených používateľov. Balík odkryť poskytuje technológiu potrebnú na rýchle vyhľadanie takto napadnutého softvéru.

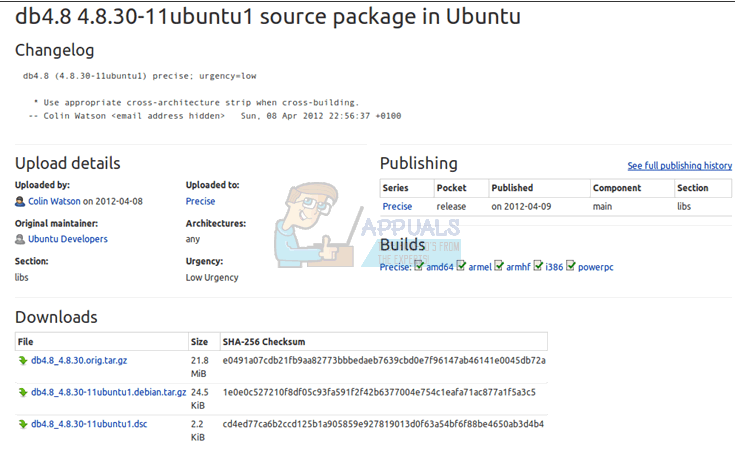

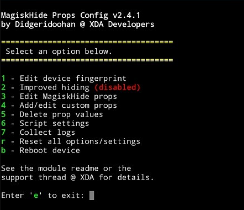

Unhide je v úložiskách pre väčšinu hlavných distribúcií Linuxu. Použitie príkazu správcu balíkov, ako napríklad sudo apt-get install unhide, stačí na to, aby ste ho prinútili nainštalovať na príchute Debian a Ubuntu. Servery s prístupom GUI môžu používať Správcu balíkov Synaptic. Distribúcie Fedora a Arch majú vopred pripravené verzie odkryvu pre svoje vlastné systémy správy balíkov. Hneď ako je skrytý nainštalovaný, správcovia systému by mali byť schopní používať ho niekoľkými rôznymi spôsobmi.

Metóda 1: Bruteforcing ID procesov

Najzákladnejšia technika spočíva v bruteforcingu každého ID procesu, aby sa ubezpečil, že žiadny z nich nebol pred používateľom skrytý. Ak nemáte prístup root, do príkazového riadku CLI zadajte sudo unhide brute -d. Možnosť d zdvojnásobí test, aby sa znížil počet hlásených falošných pozitívov.

Výstup je mimoriadne jednoduchý. Po správe o autorských právach odkryje vysvetlenie kontrol, ktoré vykonáva. Bude tam riadok s uvedením:

[*] Spustenie skenovania pomocou hrubej sily proti PIDS pomocou vidlice ()a ďalšie vyhlásenie:

[*] Spustenie skenovania pomocou hrubej sily proti PIDS s funkciami pthread

Ak neexistuje žiadny iný výstup, nie je dôvod na obavy. Ak brutálny podprogram programu niečo nájde, bude hlásiť niečo ako:

Nájdené SKRYTÉ PID: 0000

Štyri nuly by boli nahradené platným číslom. Ak iba číta, že ide o prechodný proces, potom by to mohol byť falošne pozitívny. Nebojte sa test vykonať niekoľkokrát, kým neprinesie čistý výsledok. Ak existujú ďalšie informácie, môže to vyžadovať následnú kontrolu. Ak potrebujete protokol, môžete pomocou prepínača -f vytvoriť súbor protokolu v aktuálnom adresári. Novšie verzie programu nazývajú tento súbor unhide-linux.log a je vybavený výstupom vo formáte obyčajného textu.

Metóda 2: Porovnanie / proc a / bin / ps

Namiesto toho môžete priamo odkrývať, aby ste porovnali zoznamy procesov / bin / ps a / proc, aby ste sa uistili, že sa tieto dva samostatné zoznamy v strome súborov Unix zhodujú. Ak sa niečo deje, program nahlási neobvyklý PID. Pravidlá systému Unix stanovujú, že spustené procesy musia v týchto dvoch zoznamoch uvádzať identifikačné čísla. Spustením testu napíšete sudo unhide proc -v. Zapnutím v prepnete program do podrobného režimu.

Táto metóda vráti výzvu s uvedením:

[*] Vyhľadávanie skrytých procesov pomocou skenovania / proc statAk by sa vyskytlo niečo neobvyklé, objaví sa za týmto riadkom textu.

Metóda 3: Kombinácia techník Proc a Procfs

Ak je to potrebné, môžete skutočne porovnať zoznamy stromov súborov Unix / bin / ps a / proc a zároveň porovnať všetky informácie zo zoznamu / bin / ps s položkami virtuálnych procfs. Týmto sa skontrolujú pravidlá stromu súborov Unix, ako aj údaje procfs. Na vykonanie tohto testu zadajte sudo unhide procall -v, čo môže trvať pomerne dlho, pretože musí prehľadať všetky štatistiky / proc a vykonať niekoľko ďalších testov. Je to vynikajúci spôsob, ako zabezpečiť, aby všetko na serveri bolo kopasetické.

Metóda 4: Porovnanie výsledkov procfs s / bin / ps

Predchádzajúce testy sú pre väčšinu aplikácií príliš zapojené, pre istotu by ste však mohli spustiť kontroly súborového systému proc nezávisle. Zadajte príkaz sudo unhide procfs -m, ktorý vykoná tieto kontroly plus niekoľko ďalších kontrol poskytnutých pripnutím na -m.

Toto je stále dosť zapojený test a môže to chvíľu trvať. Vráti tri samostatné riadky výstupu:

Majte na pamäti, že pomocou ktoréhokoľvek z týchto testov môžete vytvoriť úplný protokol pridaním -f do príkazu.

Metóda 5: Spustenie rýchleho skenovania

Ak potrebujete iba spustiť rýchlu kontrolu bez toho, aby ste sa zaoberali hĺbkovými kontrolami, zadajte iba sudo unhide quick, ktoré by malo bežať tak rýchlo, ako to naznačuje názov. Táto technika skenuje proc zoznamy aj proc systém súborov. Vykoná tiež kontrolu, ktorá zahŕňa porovnanie informácií zhromaždených z / bin / ps s informáciami poskytnutými volaniami do systémových prostriedkov. Toto poskytuje jeden riadok výstupu, ale bohužiaľ zvyšuje riziko falošných poplachov. Po kontrole predchádzajúcich výsledkov je užitočné skontrolovať ich znova.

Výstup je nasledovný:

[*] Vyhľadávanie skrytých procesov prostredníctvom porovnania výsledkov systémových volaní, proc, dir a psPo spustení tejto kontroly môžete vidieť niekoľko prechodných procesov.

Metóda 6: Spustenie spätného skenovania

Vynikajúca technika na vyňuchanie rootkitov spočíva v overení všetkých vlákien ps. Ak na príkazovom riadku CLI spustíte príkaz ps, zobrazí sa zoznam príkazov spustených z terminálu. Reverzné skenovanie overuje, či každé vlákno procesora, ktoré obrázky ps vykazujú platné systémové volania, a je možné ich vyhľadať v zozname procfs. Je to skvelý spôsob, ako zabezpečiť, aby rootkit niečo nezabil. Túto kontrolu spustíte jednoduchým zadaním príkazu sudo unfide reverse. Malo by to bežať mimoriadne rýchlo. Po spustení by vás program mal upozorniť, že hľadá falošné procesy.

Metóda 7: Porovnanie / bin / ps so systémovými volaniami

Nakoniec najkomplexnejšia kontrola zahŕňa porovnanie všetkých informácií zo zoznamu / bin / ps s informáciami získanými z platných systémových volaní. Na spustenie tohto testu zadajte sudo unhide sys. Je viac ako pravdepodobné, že bude trvať dlhšie ako ostatné. Pretože poskytuje toľko rôznych výstupných riadkov, môžete použiť príkaz -f log-to-file, ktorý vám uľahčí spätné prehliadanie všetkého, čo našiel.

4 minúty prečítané