Začiatkom tohto týždňa zverejnil používateľ na Twitteri, ktorý sa volá používateľské meno SandboxEscaper, na informačnom kanáli platformy sociálnych médií informácie o zraniteľnosti spojenej s eskaláciou miestnych privilegovaných dní, ktorá sužuje operačný systém Microsoft Windows. Používateľ, SandboxEscaper, priložil spolu so svojím príspevkom aj dôkaz koncepcie, na ktorý sa odkazovalo prostredníctvom odkazu na webovú stránku GitHub obsahujúceho dôkaz koncepcie podrobne.

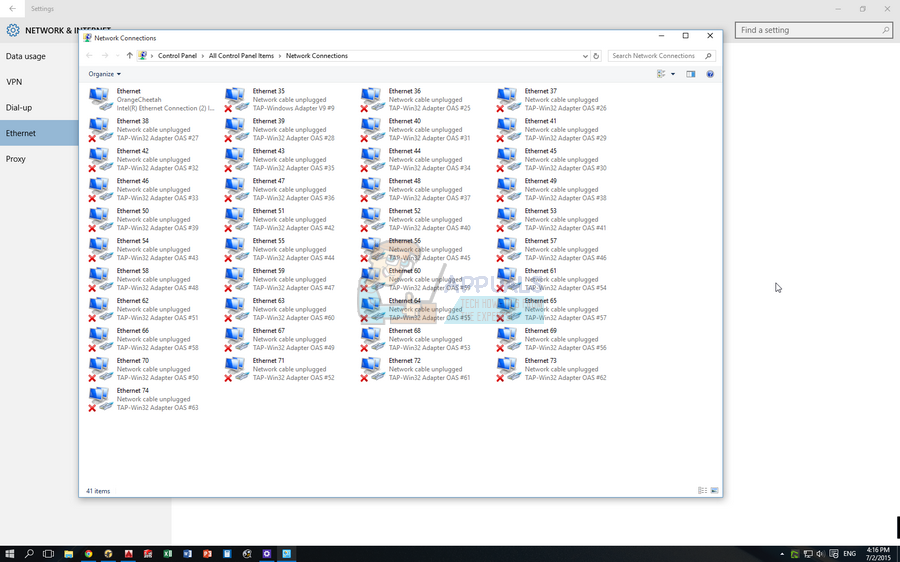

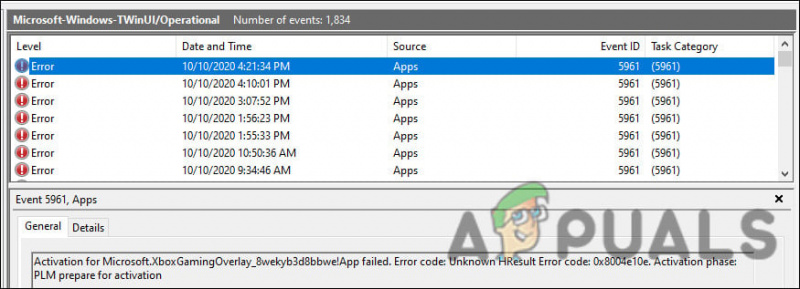

Podľa informácií, ktoré používateľ zverejnil, existuje v rozhraní Advanced Local Call Call (ALPC), ktoré používa Microsoft Windows ‘Scheduler úloh, zraniteľnosť pri eskalácii miestnych privilégií. Využitie tejto chyby môže útočníkovi so zlým úmyslom udeliť právo získať miestne používateľské privilégiá systému na zneužitom zariadení.

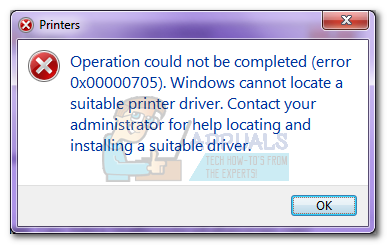

Pokračujúc v tweete používateľa, zdá sa, že zatiaľ neexistuje žiadny dodávateľ, ktorý by túto chybu zabezpečenia obišiel. Tiež sa zdá, že napriek diskusii o zraniteľnosti na Twitteri, ktorú uskutočnil SandboxEscaper, a jej validácii inými bezpečnostnými výskumníkmi, ako je Kevin Beaumont, dodávateľ túto chybu zabezpečenia oficiálne nevyriešil a zatiaľ nedostal ani identifikačný štítok CVE na ďalšie prešetrenie. a verejné zverejňovanie informácií. Napriek tomu, že nebol spracovaný v doméne CVE, bola zraniteľnosť klasifikovaná na stupnici CVSS 3.0 ako stredne riziková a vyžaduje si rýchlu pozornosť.

Existuje koncový používateľ -> chyba eskalácie privilégií SYSTÉM v systéme Windows cez Plánovač úloh, funguje to. Tiež niekto najatý @SandboxEscaper . https://t.co/TArOrY0YGV

- Zaregistrujte sa, aby ste mohli hlasovať (@GossiTheDog) 27. augusta 2018

Aj keď spoločnosť Microsoft doposiaľ nevydala žiadnu opravu, oficiálnu aktualizáciu alebo radu týkajúcu sa tohto problému, hovorca spoločnosti Microsoft potvrdil, že spoločnosť si je vedomý tejto chyby, a dodal, že spoločnosť Microsoft „proaktívne aktualizuje príslušné rady čo najskôr.“ Vzhľadom na doterajšie výsledky spoločnosti Microsoft v oblasti poskytovania rýchlych a inteligentných opráv pre rizikové chyby zabezpečenia, môžeme očakávať aktualizáciu veľmi skoro.

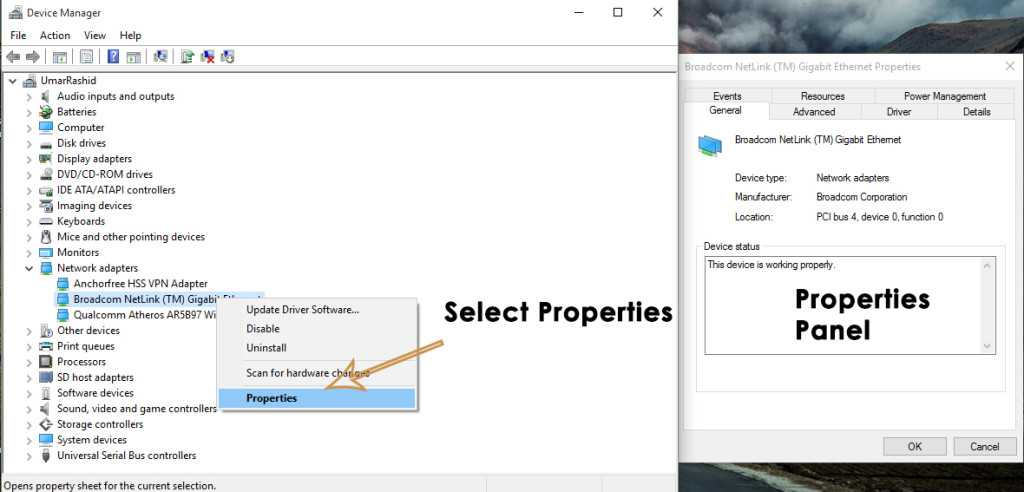

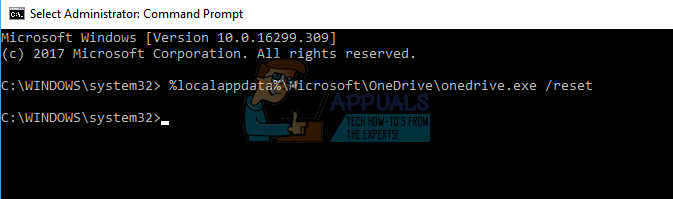

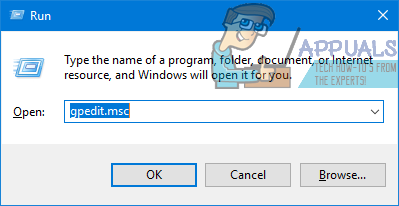

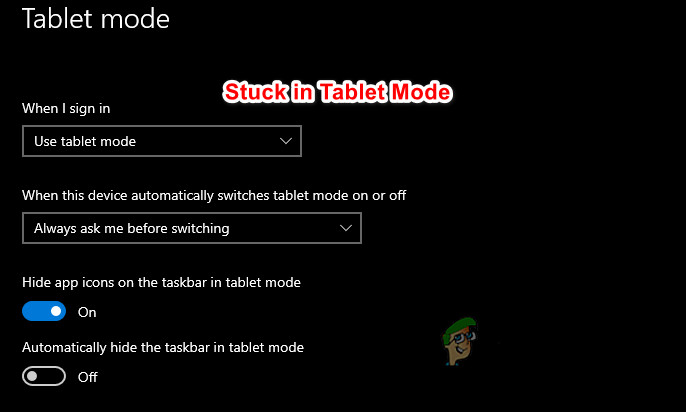

0patch však vydal mikropatch pre zraniteľnosť, ktorú môžu zatiaľ používatelia v prípade potreby implementovať. Mikropatch pracuje na plne aktualizovanom 64-bitovom systéme Windows 10 verzie 1803 a 64-bitovom systéme Windows Server 2016. Ak chcete dosiahnuť túto mikropatch, musíte si stiahnuť a spustiť inštalačný program agenta 0patch, prihlásiť sa do služby pomocou účtu a potom podľa potreby stiahnuť dostupné aktualizácie mikropatchov. vášho systému. Stránka na stiahnutie obsahuje aj túto najnovšiu mikropatch zraniteľnosti Plánovača úloh. 0patch varuje, že mikropatch je dočasná oprava a ako trvalé riešenie zraniteľnosti by sa malo hľadať oficiálne vydanie od Microsoftu.

SandboxEscaper prekvapivo úplne zmizol z Twitteru a jeho účet zmizol z hlavných zdrojov krátko po informácie týkajúce sa zneužitia systému Windows v nultý deň. Zdá sa, že používateľ je teraz späť na Twitteri (alebo kolíše na sociálnych sieťach), ale o tejto záležitosti sa nepodelili nijaké nové informácie.

Značky Microsoft Windows