Rumy IT tipy

WPA / WPA2 sú už dlho považované za najbezpečnejšiu formu šifrovania WiFi. V októbri 2017 sa však zistilo, že protokol WPA2 je zraniteľný voči útoku KRACK, pre ktorý boli zavedené techniky zmierňovania. Zdá sa, že šifrovanie bezdrôtovej siete je opäť pod útokom, tentokrát s využitím zraniteľnosti WPA / WPA2 prezývanej PMKID.

Vyvinuli sme nový útok na WPA / WPA2. Už nie je potrebné žiadne ďalšie kompletné zaznamenávanie štvorstranných hovorov. Tu sú všetky podrobnosti a nástroje, ktoré potrebujete: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4. augusta 2018

Túto chybu zabezpečenia zdieľal účet Twitter (@hashcat), ktorý tweetoval obrázok kódu, ktorý by mohol obísť požiadavku 4-way handshake EAPOL a zaútočiť na sieťové pripojenie. V príspevok Na webových stránkach účtu vývojári za zneužitím vysvetlili, že hľadali spôsoby, ako zaútočiť na bezpečnostný štandard WPA3, ale neboli úspešní kvôli protokolu SAE (Simultánne overovanie rovných). Namiesto toho sa im však podarilo naraziť na túto zraniteľnosť protokolu WPA2.

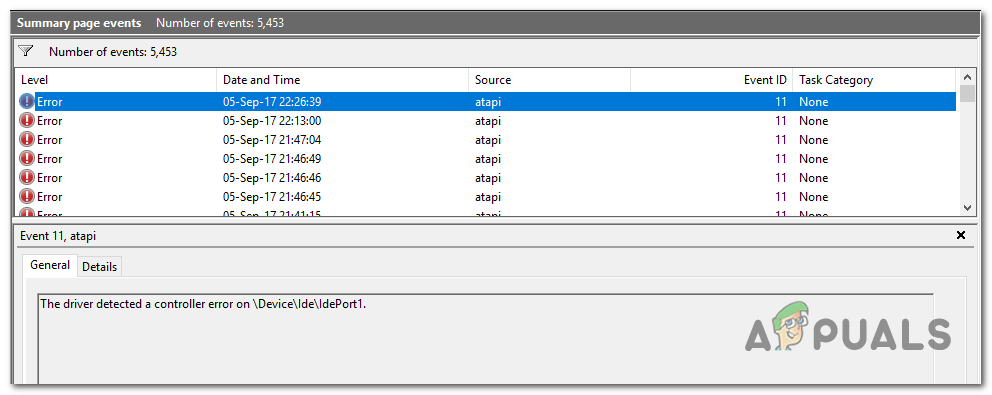

Táto chyba sa zneužíva na prvku Robust Security Network Information Element (RSNIE) v jednom rámci EAPOL. Používa HMAC-SHA1 na odvodenie PMKID, pričom kľúčom je PMK a jeho údajmi je zreťazenie pevného reťazca „Názov PMK“, ktorý obsahuje prístupový bod a MAC adresy staníc.

Podľa príspevku vývojárov je na uskutočnenie útoku potrebné tri nástroje: hcxdumptool v4.2.0 alebo vyšší, hcxtools v4.2.0 alebo vyšší a hashcat v4.2.0 alebo vyšší. Táto zraniteľnosť umožňuje útočníkovi komunikovať s AP priamo. Obchádza prípadný opakovaný prenos rámcov EAPOL a prípadné zadanie neplatného hesla. Útok tiež odstráni stratené rámce EAPOL v prípade, že je používateľ AP príliš ďaleko od útočníka, a výsledné údaje sa zobrazia v bežnom reťazci kódovanom hex, na rozdiel od výstupných formátov ako pcap alebo hccapx.

Kód a podrobnosti týkajúce sa toho, ako kód pracuje na zneužitie tejto chyby zabezpečenia, sú vysvetlené v príspevku vývojárov. Uviedli, že si nie sú istí, na ktoré smerovače Wi-Fi táto zraniteľnosť má priamy vplyv a aká efektívna je na príslušných pripojeniach. Domnievajú sa však, že túto chybu zabezpečenia je s najväčšou pravdepodobnosťou možné zneužiť vo všetkých sieťach 802.11i / p / q / r, kde sú povolené roamingové funkcie, ako je tomu v súčasnosti u väčšiny smerovačov.

Pre používateľov, bohužiaľ, zatiaľ neexistujú žiadne techniky zmierňovania tejto zraniteľnosti. Objavilo sa to pred niekoľkými hodinami a neexistujú správy o tom, že by si niektorí výrobcovia routerov všimli (alebo dali najavo, že to vzali).