IBM, Národné laboratórium Oak Ridge

Niekoľko bezpečnostných nedostatkov v rámci produktu IBM Data Risk Manager (IDRM), jedného z podnikových bezpečnostných nástrojov spoločnosti IBM, údajne odhalil bezpečnostný výskumník tretej strany. Mimochodom, bezpečnostné chyby Zero-Day ešte neboli oficiálne uznané, natož aby ich IBM úspešne opravila.

Vedec, ktorý objavil najmenej štyri bezpečnostné chyby s potenciálnymi schopnosťami Remote Code Execution (RCE), je údajne k dispozícii vo voľnej prírode. Vedec tvrdí, že sa pokúsil priblížiť k spoločnosti IBM a zdieľať podrobnosti o bezpečnostných nedostatkoch vo vnútri bezpečnostného virtuálneho zariadenia IBM Data Risk Manager, ale IBM ich odmietla uznať a následne ich zjavne ponechala bez opravy.

IBM odmieta prijať správu o zraniteľnosti nulového dňa?

IBM Data Risk Manager je podnikový produkt, ktorý poskytuje zisťovanie a klasifikáciu údajov. Platforma obsahuje podrobné analýzy obchodného rizika založené na informačných aktívach v organizácii. Netreba dodávať, že platforma má prístup ku kritickým a citlivým informáciám o podnikoch, ktoré ich používajú. Ak bude kompromitovaná, z celej platformy sa dá urobiť otrok, ktorý môže hackerom ponúknuť ľahký prístup k ešte väčšiemu množstvu softvéru a databáz.

Výskumník v oblasti bezpečnosti zverejnil štyri dni nula # zraniteľnosti ktoré majú vplyv na produkt IBM Data Risk Manager (IDRM), jeden z produktov IBM # Enterprisesecurity nástroje. #kyber ochrana https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- David De Sousa (@DavidDeSDrumond) 21. apríla 2020

Pedro Ribeiro z firmy Agile Information Security vo Veľkej Británii vyšetroval verziu 2.0.3 produktu IBM Data Risk Manager a údajne objavil celkovo štyri chyby zabezpečenia. Po potvrdení nedostatkov sa Ribeiro pokúsil sprístupniť informácie spoločnosti IBM prostredníctvom CERT / CC na Carnegie Mellon University. Mimochodom, IBM prevádzkuje platformu HackerOne, ktorá je v podstate oficiálnym kanálom na oznamovanie takýchto bezpečnostných slabín. Ribeiro však nie je používateľom nástroja HackerOne a zjavne sa nechcel pripojiť, takže skúsil prejsť CERT / CC. Je zvláštne, že IBM odmietla uznať chyby nasledujúcou správou:

„ Túto správu sme vyhodnotili a uzavreli sme, že je mimo rozsahu nášho programu zverejňovania zraniteľností, pretože tento produkt slúži iba na „vylepšenú“ podporu platenú našimi zákazníkmi . Toto je načrtnuté v našej politike https://hackerone.com/ibm . Aby ste sa mohli zúčastniť tohto programu, nesmiete mať zmluvu o vykonaní testov zabezpečenia pre spoločnosť IBM Corporation alebo dcérsku spoločnosť IBM alebo klienta IBM do 6 mesiacov pred odoslaním správy. „

Po údajnom odmietnutí správy o slabej zraniteľnosti výskumník zverejnil podrobnosti o GitHub o štyroch problémoch . Vedec ubezpečuje, že dôvodom na zverejnenie správy bolo vytvorenie spoločností, ktoré používajú IBM IDRM vedomí si bezpečnostných chýb a umožniť im zaviesť zmierňovanie následkov, aby sa zabránilo akýmkoľvek útokom.

Čo sú 0-denné chyby zabezpečenia v IBM IDRM?

Zo štyroch možno tri z bezpečnostných chýb použiť spoločne na získanie oprávnení root v produkte. Medzi chyby patrí vynechanie autentifikácie, chyba pri vložení príkazu a nezabezpečené predvolené heslo.

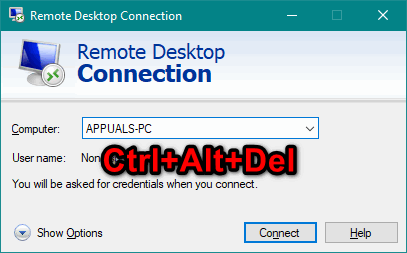

Vynechanie overenia totožnosti umožňuje útočníkovi zneužiť problém s rozhraním API a prinútiť zariadenie Data Risk Manager, aby prijalo ľubovoľné ID relácie a používateľské meno a potom odoslalo samostatný príkaz na vygenerovanie nového hesla pre dané používateľské meno. Úspešné zneužitie útoku v podstate poskytuje prístup k webovej administračnej konzole. To znamená, že systémy autentifikácie alebo autorizovaného prístupu na platforme sú úplne obídené a útočník má úplný prístup správcu k IDRM.

https://twitter.com/sudoWright/status/1252641787216375818

S prístupom správcu môže útočník použiť chybu zabezpečenia pomocou príkazu na nahranie ľubovoľného súboru. Ak je tretia chyba skombinovaná s prvými dvoma chybami zabezpečenia, umožňuje to neautentizovanému vzdialenému útočníkovi dosiahnuť na virtuálnom zariadení IDRM ako Remote root Execution (RCE), čo vedie k úplnému kompromisu systému. Zhrnutie štyroch zraniteľností zabezpečenia v rámci nulového dňa v IBM IDRM:

- Obtok mechanizmu autentifikácie IDRM

- Bod injekcie príkazu v jednom z IDRM API, ktorý umožňuje útokom spúšťať ich vlastné príkazy v aplikácii

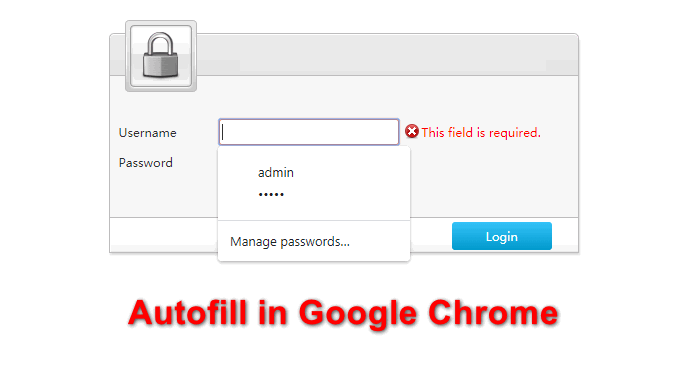

- Kombinácia pevne zakódovaného používateľského mena a hesla a3user / idrm

- Zraniteľnosť rozhrania API IDRM, ktorá umožňuje vzdialeným hackerom sťahovať súbory zo zariadenia IDRM

Ak to nie je dosť škodlivé, výskumník sľúbil, že odhalí podrobnosti o dvoch moduloch Metasploit, ktoré obchádzajú autentifikáciu a využívajú vzdialené vykonávanie kódu a ľubovoľné sťahovanie súborov nedostatky.

Je dôležité si uvedomiť, že napriek prítomnosti bezpečnostných zraniteľností vo vnútri IBM IDRM, šanca na úspešné využitie toho istého typu sú dosť štíhle . Je to predovšetkým preto, že spoločnosti, ktoré vo svojich systémoch nasadia IBM IDRM, zvyčajne bránia prístupu cez internet. Ak je však zariadenie IDRM vystavené online, útoky je možné vykonať na diaľku. Útočník, ktorý má prístup k pracovnej stanici v internej sieti spoločnosti, môže navyše potenciálne prevziať zariadenie IDRM. Po úspešnom prelomení môže útočník ľahko získať poverenia pre iné systémy. Tieto by potenciálne poskytli útočníkovi schopnosť laterálneho prechodu na iné systémy v sieti spoločnosti.

Značky IBM