MikroTik.

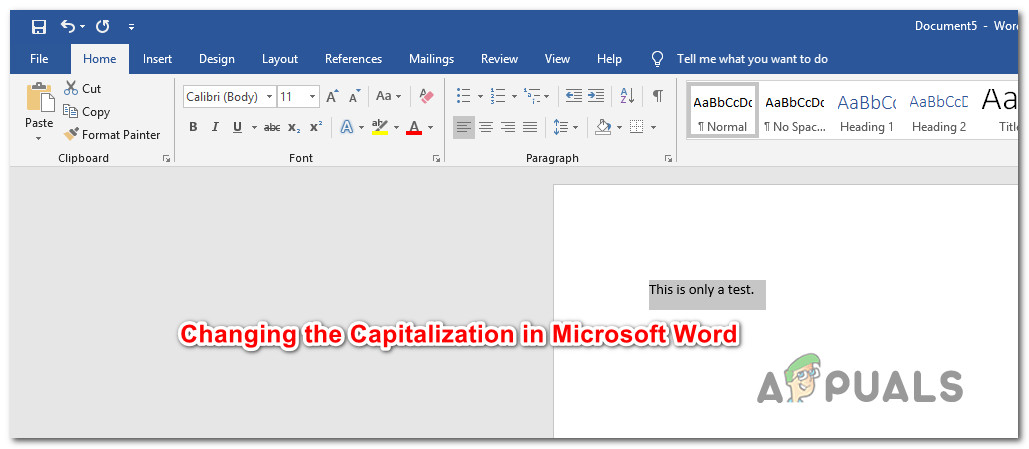

Zistilo sa, že to, čo mohlo byť kompromisom v malom rozsahu, bol masívny útok na kryptomenu. Simon Kenin, výskumný pracovník v spoločnosti Trustwave, sa práve vrátil z prezentácie prednášky na RSA Asia 2018 o kybernetických zločincoch a využívaní kryptomien na škodlivé činnosti. Môžete to nazvať zhodou okolností, ale ihneď po návrate do svojej kancelárie si všimol obrovský nárast CoinHive a pri ďalšej kontrole zistil, že je špecificky spojený so sieťovými zariadeniami MikroTik a výrazne sa zameriava na Brazíliu. Keď sa Kenin podrobnejšie zaoberal výskumom tejto udalosti, zistil, že pri tomto útoku bolo zneužitých viac ako 70 000 zariadení MikroTik, čo sa odvtedy zvýšilo na 200 000.

Shodanské vyhľadávanie zariadení MikroTik v Brazílii pomocou CoinHive prinieslo viac ako 70 000 výsledkov. Simon Kenin / Trustwave

'Mohla by to byť bizarná zhoda náhod, ale pri ďalšej kontrole som zistil, že všetky tieto zariadenia používajú rovnaký sitekey CoinHive, čo znamená, že všetky nakoniec ťažia v rukách jednej entity.' Vyhľadal som webový kľúč CoinHive použitý na týchto zariadeniach a videl som, že útočník sa skutočne sústredil hlavne na Brazíliu. “

Shodanove hľadanie sitekey CoinHive ukázalo, že všetky exploity sa vzdávajú rovnakému útočníkovi. Simon Kenin / Trustwave

Kenin pôvodne podozrenie, že útok bol zneužitím nulového dňa proti spoločnosti MikroTik, ale neskôr si uvedomil, že útočníci na vykonávanie tejto činnosti využívali známu zraniteľnosť smerovačov. Táto chyba zabezpečenia bola zaregistrovaná a 23. apríla bola vydaná opravná aktualizácia na zníženie jej bezpečnostných rizík, ale rovnako ako väčšina takýchto aktualizácií, aj toto vydanie bolo ignorované a mnoho smerovačov pracovalo na zraniteľnom firmvéri. Kenin našiel státisíce takýchto zastaraných smerovačov po celom svete, desaťtisíce, ktoré objavil, boli v Brazílii.

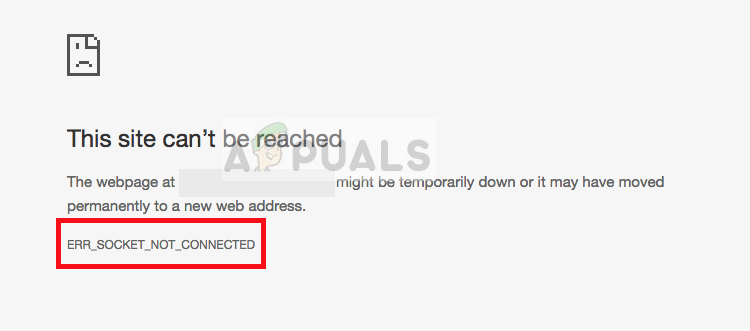

Predtým sa zistilo, že chyba zabezpečenia umožňuje vzdialené spustenie škodlivého kódu v smerovači. Tento posledný útok to však dokázal posunúť o krok ďalej pomocou tohto mechanizmu na „vloženie skriptu CoinHive do každej webovej stránky, ktorú používateľ navštívil.“ Kenin tiež poznamenal, že útočníci použili tri taktiky, ktoré zvýšili brutalitu útoku. Bola vytvorená chybová stránka podporovaná skriptom CoinHive, ktorá spustila skript vždy, keď sa používateľovi pri prehliadaní vyskytla chyba. Okrem toho skript ovplyvnil návštevníkov odlišných webových stránok so smerovačmi MikroTik alebo bez nich (hoci smerovače boli na prvom mieste prostriedkom na vloženie tohto skriptu). Útočník tiež zistil, že využil súbor MiktoTik.php, ktorý je naprogramovaný na vstrekovanie CoinHive do každej html stránky.

Pretože mnoho poskytovateľov internetových služieb (ISP) používa smerovače MikroTik na zabezpečenie hromadného webového pripojenia pre podniky, považuje sa tento útok za hrozbu na vysokej úrovni, ktorá nebola zameraná na nič netušiacich používateľov doma, ale na obsadenie obrovského rozsahu. veľkým firmám a podnikom. Navyše útočník nainštaloval na smerovačoch skript „u113.src“, ktorý mu umožnil neskôr stiahnuť ďalšie príkazy a kód. To umožňuje hackerovi udržiavať prúd prístupu cez smerovače a spúšťať pohotovostné alternatívne skripty v prípade, že CoinHive zablokuje pôvodný kľúč lokality.

Zdroj TrustWave